Cyberbezpieczeństwo w 2025: Kronika Najważniejszych Zagrożeń

Krajobraz zagrożeń w cyberprzestrzeni stale ewoluuje, a rok 2024 przyniósł rekordowy wzrost cyberzagrożeń, głównie w postaci phishingu i oszustw komputerowych (według danych CERT Polska). Cyberprzestępcy atakują na wielu frontach – od krytycznych luk w oprogramowaniu, przez wyrafinowaną inżynierię społeczną, po ataki na kluczową infrastrukturę państw.

Poniżej przedstawiamy chronologiczny przegląd najważniejszych incydentów, które miały miejsce w ostatnim czasie, by uświadomić skalę i różnorodność współczesnych zagrożeń:

I. Podatności Techniczne i Urządzenia IoT

Wśród najpoważniejszych zagrożeń dla administratorów systemów znalazła się luka, która potencjalnie umożliwiała zdalne wykonanie kodu w module ksmbd w Linuksie (możliwe zdalne wykonanie kodu w module ksmbd w Linuksie). Takie błędy typu RCE (Remote Code Execution) stanowią furtkę do przejęcia kontroli nad systemem.

W sektorze urządzeń Internetu Rzeczy (IoT) z kolei zaobserwowano, że cyberprzestępcy masowo wykorzystują krytyczną lukę w kamerach IP Hikvision (cyberprzestępcy masowo wykorzystują krytyczną lukę w kamerach IP Hikvision). Krytyczne luki w sprzęcie monitorującym stanowią zagrożenie nie tylko dla prywatności, ale też dla bezpieczeństwa firm i instytucji.

II. Nowe Wektory Ataku: AI i Wycieki Danych

Sztuczna inteligencja, choć potężne narzędzie, staje się także nowym wektorem ataku. Ujawniona podatność nazwana ShadowLeak pozwoliła na pozyskanie danych osobowych z e-maila przez agenta ChatGPT (pozyskanie danych osobowych z e-maila przez agenta ChatGPT). To pokazuje, jak ważne jest świadome zarządzanie dostępem, który aplikacje AI mają do naszych prywatnych danych.

Niestety, polski rynek również zmagał się z poważnymi wyciekami. Ostrzeżenie skierowano do osób korzystających z usług pożyczkowych, ponieważ klienci Supergrosz.pl dowiedzieli się, że wyciekły ich dane (uwaga klienci Supergrosz.pl wyciekły wasze dane), co może skutkować dalszymi próbami oszustw i kradzieży tożsamości.

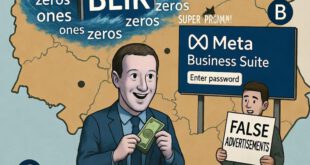

III. Inżynieria Społeczna i Zagrożenia Finansowe

Zdecydowanie najczęstszą kategorią incydentów w Polsce jest socjotechnika (phishing). Oszuści masowo podszywają się pod instytucje zaufania publicznego. Wzrost ich aktywności zaobserwowano w fałszywych wiadomościach dotyczących zdrowia: uwaga na e-maile od NFZ o zwrocie kosztów zakupu leków (uwaga na e-maile od NFZ o zwrocie kosztów zakupu leków).

Nie ustają również ataki z wykorzystaniem połączeń telefonicznych. Warto zachować czujność, gdy dzwonią z banku, by sprawdzić to, zanim podasz swoje dane (dzwonią z banku, sprawdź to zanim podasz swoje dane) – fałszywe wezwania do weryfikacji danych to jedna z najskuteczniejszych metod wyłudzania pieniędzy.

Pieniądze klientów są atakowane także bardziej zaawansowanymi metodami. Odnotowano masowy atak skimmingowy na bankomaty w Polsce (masowy atak skimmingowy na bankomaty w Polsce), a do tego rośnie liczba trojanów bankowych kradnących środki klientów za pomocą NFC (rośnie liczba trojanów bankowych kradnących środki klientów za pomocą NFC).

IV. Ataki na Infrastrukturę Krytyczną

Ostatni rok charakteryzuje się nasileniem ataków na kluczowe dla państw systemy (sektory energetyczny, transportowy, medyczny).

W Szwecji firma zarządzająca strategiczną siecią energetyczną padła ofiarą ataku. Szwedzka infrastruktura krytyczna padła ofiarą ransomware (atak na szwedzką infrastrukturę krytyczną, firma Svenska Kraftnät padła ofiara ransomware). Pokazuje to, że ransomware przestało być zagrożeniem wymierzonym tylko w korporacje, stając się narzędziem destabilizacji.

Najpoważniejszy wymiar strategiczny miał atak na zakład produkujący komponenty do amerykańskiej broni jądrowej (atak na zakład produkujący komponenty do amerykańskiej broni jądrowej), co świadczy o rosnącej aktywności tzw. grup APT (Advanced Persistent Threat) sponsorowanych przez wrogie państwa, które stawiają sobie za cel pozyskiwanie informacji wywiadowczych lub sabotaż.

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL