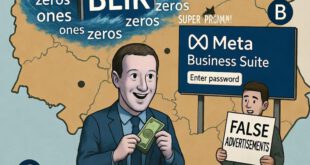

Kolejna podpucha na Facebooku dotycząca gorącego newsa i „płatności Blik”. Ofiary kompletnie nie wiedziały co się stało

Od poniedziałku (29.07.2019) obserwuję wśród moich znajomych na Facebooku posty, które można streścić “Nie klikajcie linków do Blika, to wirus”. W tym przypadku przyczyną nie jest złośliwe oprogramowanie. To znany przynajmniej od stycznia phishing na “dopłatę BLIK”. Schemat ataku niezależnie od fałszywego adresu zawsze jest podobny. Zobaczmy, jak wygląda w przypadku tej akcji

Zaczyna się od takiego postu na osi czasu z podanym adresem monitoring24.hekko24.pl…

Więcej dowiesz się u źródła >Microsoft ostrzega: BlueKeep cały czas zagraża komputerom

BlueKeep to luka umożliwiającą przeprowadzanie ataków ransomware podobnych do WannaCry. Zalecana jest aktualizacja systemów Windows.

O BlueKeep pisaliśmy na początku czerwca. Dzisiaj zespół ds wykrywania zagrożeń DART przypomina o konieczności pobrania łatki CVE-2019-0708, która zlikwiduje lukę. Umożliwia ona połączenie się z celem ataku poprzez usługę połączenia zdalnego (RDP), umożliwiając przejęcie komputera…

Więcej dowiesz się u źródła >Smartfony Android: tych darmowych programów antywirusowych należy się wystrzegać

Najnowszy raport opublikowany przez firmę Comparitech powinien przeczytać każdy użytkownik smartfona, któremu leży na sercu jego bezpieczeństwo. Wynika bowiem z niego, że prawie połowa (dokładnie 47%) darmowych programów antywirusowych przetestowanych przez Comparitech, mających chronić takie urządzenia przez wirusami, nie pracuje poprawnie.

Firma Comparitech przetestowała nieco ponad 20 darmowych programów antywirusowych przeznaczonych dla użytkowników smartfonów pracujących pod kontrolą najpopularniejszego obecnie mobilnego systemu operacyjnego, czyli Androida. Oto te programy: EGISLAB Antivirus Free, Malwarebytes Security: Virus Cleaner, Anti-Malware, AVL Pro Antivirus & Security, APUS Security – Clean Virus, Antivirus, Booster, Brainiacs Antivirus System, BullGuard Mobile Security and Antivirus, Phone Cleaner, Comodo Free Antivirus, VPN and Mobile Security, Emsisoft Mobile Security, ESET Mobile Security & Antivirus, Dr.Capsule – Antivirus, Cleaner, Booster; Fotoable Antivirus & Cleaner, NQ Mobile Security & Antivirus Free, Zemana Antivirus & Security, MalwareFox Anti-Malware, Antivirus Mobile – Cleaner, Phone Virus Scanner, dfndr security: antivirus, anti-hacking & cleaner, Privacy Lab Antivirus & Mobile Security, Webroot Business Security, VIPRE Mobile Security i V3 Mobile Security…

Więcej dowiesz się u źródła >Czym jest robak i jak go rozpoznać?

W przeciwieństwie do wirusów i trojanów, robaki nie wymagają Twojej aktywności do rozprzestrzeniania się.

Robak – definicja

Robak jest formą malware, która działa na zasadzie samodzielnej aplikacji, mającej zdolność do replikowania się i rozsyłania pomiędzy urządzeniami. Działa całkowicie autonomicznie, nie potrzebując podczepiać się do żadnego pliku lub przejmowania kodu. Często używa tych elementów systemu operacyjnego, które są automatyczne i niewidoczne dla użytkownika, dlatego bardzo ciężko zauważyć jego działanie w praktyce. Generalnie wirusy wykorzystują znane luki w systemach operacyjnych, które wykorzystują w celu ominięcia zabezpieczeń i zagnieżdżenia się. Robaki są to najbardziej destruktywne, a jednocześnie najbardziej rozpowszechnione szkodniki…

Więcej dowiesz się u źródła >Ransomware to już nie żarty. To najniebezpieczniejsze zagrożenia w sieci

Ransomware – kojarzone głównie z pecetami zaczynają zataczać coraz szersze kręgi. Wygląda na to, że twórcy tego typu zagrożeń zaczynają zauważać ich potencjał w kontekście całych infrastruktur i skrzętnie to wykorzystują. Zablokowanie kilku komputerów nie jest już głównym celem przestępców.

Jak w swoim materiale podaje ZDnet, powołując się na raport firmy Vectra (zajmującej się cyberbezpieczeństwem), już wcześniej upatrywano w ransomware kandydata na bardzo mocną rodzinę cyberzagrożeń w kontekście firm…

Więcej dowiesz się u źródła >Ransomware na aparacie fotograficznym? Proszę bardzo

Ciekawe badanie Checkpointa. Badacze wykryli kilka podatności klasy buffer overflow w Canonowej implementacji protokołu Picture Transfer Protocol.

Protokół ten może być używany zarówno przy połączeniu USB (kamera komputer; małe ryzyko), ale również w przypadku połączenia aparatu do WiFi…

Więcej dowiesz się u źródła >ANONIMOWOŚĆ W INTERNECIE NIE DAJE GWARANCJI BEZPIECZEŃSTWA. JAK ZIDENTYFIKOWAĆ KONKRETNEGO UŻYTKOWNIKA?

Wykonywanie anonimowych działań w sieci nie daje nam gwarancji bezpieczeństwa. Eksperci są zgodni co do tego, że zebranych w różnych bazach zanonimizowanych danych nie da zabezpieczyć się przed ponownym przypisaniem ich do konkretnych osób. Specjaliści Xopero Software, producenta do zabezpieczenia i przywracania danych ostrzegają, jakie zagrożenia niesie zbyt częste podawanie informacji w sieci.

Informacje pozostawione przez nas w Internecie nie znikają. Wprawdzie większość jest mało istotna, jak informacje o zakupie nowych butów, ale zdarza się też, że podajemy dane bardziej osobiste – wyniki badań czy numery identyfikacji podatkowej…

Więcej dowiesz się u źródła >„magiczny” backdoor w SSL VPN od Fortigate: można zmieniać hasło każdemu użytkownikowi. Można również czytać hasła userów w plaintext. Bonus: zdalny dostęp na root na appliance

Super prezentacja o hackowaniu SSLVPN-ów tutaj. W tym miejscu z kolei garść podatności SSLVPN od Fortigate. Co my tu mamy?

- Czytanie dowolnych plików bez uwierzytelnienia (CVE-2018-13379: Pre-auth arbitrary file reading). Jest to dość „ostra podatność” – zobaczcie np. tutaj możliwość pobrania loginu i hasła (w formie jawnej) zalogowanego użytkownika…

Rozbił w drobny pył kilkanaście serwerów VPN Twittera. Ominięte dwuczynnikowe uwierzytelnienie, hasła w plaintext i dostęp na root

A to wszystko za sprawą paru krytycznych podatności w rozwiązaniu Pulse Secure (SSL VPN). Historycznie wyglądało to tak: badacze zgłosili do producenta problemy.

Poczekali na patcha, poczekali 30 dni i sprawdzili czy Twitter (i parę innych dużych firm) załatało się. W przypadku Twittera było to 13 serwerów. Uzbrojeni w jeszcze dymiące bugi…

Więcej dowiesz się u źródła >Zainstalował ukrytą kamerę w samolotowej łazience. Miał pecha, bo jego własne urządzenie nagrało go podczas instalacji

Kolejna ciekawostka związana z ukrytymi kamerami. Ten dość nietypowy przypadek miał miejsce w tym roku w USA. Z instalacją coś poszło nie tak (może wściekłe turbulencje?)

Więcej dowiesz się u źródła >(…) a United flight from California to Texas, a female first-class passenger noticed an item with a blue blinking light in the first-class lavatory, according to court documents. According to court documents, the woman said the item was loosely hanging and she wasn’t sure if it was part of the plane. (…) Authorities in Houston determined that the item was a video recording device…

Jak przejąć iPhone bez żadnej interakcji użytkownika? Prezentacja i filmik odpalający zdalnie kalkulator na telefonie

O temacie z iMessage pisaliśmy niedawno. Po tegorocznym BlackHacie USA mamy już filmik pokazujący na żywo przejmowanie iPhone…

Więcej dowiesz się u źródła >Apple czuje oddech hackerów na plecach. Obecnie największa pojedyncza nagroda w programie bug bounty to aż ~6 000 000 PLN

Oczywiście na celowniku są przede wszystkim iPhone-y. Apple wprowadza do niego z jednej strony nowe funkcje bezpieczeństwa (omawiano je na BlackHacie), z drugiej znacznie zwiększa wypłaty za zgłaszane błędy bezpieczeństwa.

A tych ostatnich bywa naprawdę sporo…

Więcej dowiesz się u źródła >Taśmą i okularami oszukali skaner twarzy iPhone’a

Twoi wrogowie (lub co gorsza przyjaciele) mogą odblokować twojego iPhone’a kiedy będziesz nieprzytomny. Metoda przedstawiona na konferencji Black Hat USA 2019 po prostu urzeka prostotą.

Oszukiwanie rozwiazań biometrycznych najczęściej polega na podłożeniu jakiegoś fałszywego modelu. Można podstawić pod kamerę zdjęcie lub maskę zamiast twarzy. Zamiast dłoni można podłożyć atrapę z wosku i papieru. Zamiast odcisku palca może być odcisk zrobiony w wikolu. Niestety to nie zawsze wystarczy. Co lepsze mechanizmy biometrii wykrywają żywotność lub martwotę obiektu. Mogą to robić na podstawie analizy temperatury lub ruchu, ale mogą też prościej. Znacznie prościej…

Więcej dowiesz się u źródła >Współpracownicy Microsoftu odsłuchują to co mówisz do Skype i Cortany

Niedawno pisaliśmy o tym, że nagrania z asystentów głosowych Google, Apple i Amazona są odsłuchiwane przez ludzi w procesie ulepszania “sztucznej inteligencji”. Co ważne, pracownicy Google i Apple tymczasowo przestaną słuchać tych nagrań.

Teraz musimy dodać, że współpracownicy Microsoft też odsłuchują osobiste nagrania. Informację na ten temat podał Motherboard, który dowiedział się o sprawie od sygnalisty…

Więcej dowiesz się u źródła > Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL