WordPress ma kłopoty. Luka umożliwia przejęcie konta administratora

Podatność bezpieczeństwa zero-day została wykryta przez specjalistów z firmy Fortinet i dotyczy systemu WordPress w wersjach od 5.0 do 5.04 oraz 5.1 i 5.1.1. Korzystający z luki haker ma możliwość ominięcia filtra kodu JavaScript i HTML, który chroni użytkowników WordPressa przed atakami typu krzyżowego z wykorzystaniem złośliwych skryptów.

Podatność dotyczy szczególnie użytkowników korzystający z konta z uprawnieniami administratora w systemie. Według Fortinetu hakerzy mogą wykorzystać lukę do przejęcia kontroli nad takim kontem i uzyskania dostępu do wbudowanej w WordPressa funkcji GetShell…

Więcej dowiesz się u źródła >Niebezpieczny Internet Explorer

Ci wszyscy, którzy nie zrezygnowali jeszcze z używania przeglądarki Internet Explorer mają obecnie kolejny powód do tego, aby to jak najszybciej zrobić. Microsoft odkryły bowiem w niej nową lukę, która pozwala hakerowi przejąć kontrolę na całym obsługującym ją komputerem.

Microsoft opublikował wczoraj alert bezpieczeństwa oznaczony numerem CVE-2019-1367 (czytaj tutaj) w którym informuje, że w silniku skryptów obsługującym przeglądarkę IE wykryto groźną lukę. Chodzi o trzy wersje przeglądarki: Windows 7, Windows 8.1 i Windows 10…

Więcej dowiesz się u źródła >Luka w Internet Explorerze umożliwia przejęcie komputera! [aktualizacja]

Chociaż Internet Explorer ma już niewielki udział w rynku, wciąż jednak jest używany – jednak nowe odkrycie sprawia, że lepiej na razie go nie uruchamiać.

Google i Microsoft odkryły lukę w przeglądarce Internet Explorer, której wykorzystanie przez atakującego może umożliwić przejęcie komputera. Luka ma kod CVE-2019-1367 – dotyczy luki w pamięci silnika skryptów, który znajduje się w każdej wersji IE i można wykorzystać go do ataku na Windows 7, Windows 8.1 oraz Windows 10. Atakujący może ją wykorzystać do wykonania złośliwego kodu, dzięki któremu zyskuje takie same uprawnienia w systemie, co zalogowany użytkownik…

Więcej dowiesz się u źródła >Kierunek ataku botnetów – internet rzeczy

W Polsce nastąpił gwałtowny wzrost cyberataków – w sierpniu przestępcy rozpoczęli zakrojoną na szeroką skalę kampanię przeciw urządzeniom IoT, zagrażając zarówno firmom, jak i użytkownikom indywidualnym.

Zespół badawczy Check Pointa ostrzega organizacje przed nowym wariantem Mirai IoT Botnet – Echobotem, który przeprowadził szeroko zakrojone ataki na szereg urządzeń IoT. Po raz pierwszy zaobserwowany w maju 2019 roku, Echobot wykorzystał już ponad 50 różnych podatności, powodując gwałtowny wzrost wykorzystania „Command Injection Over HTTP”, co przełożyło się na ataki na 34% organizacji na całym świecie…

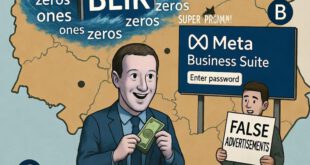

Więcej dowiesz się u źródła >Rosja szykuje się do cyberataku przed wyborami prezydenckimi w USA

Firmy Check Point i Intezer, zajmujące się cyberbezpieczeństwem, twierdzą, że rosyjskie służby mogą przygotowywać cyberatak na amerykańską infrastrukturę podczas wyborów prezydenckich w 2020. Eksperci stworzyli interaktywną mapę rodzin złośliwego oprogramowania, a także udostępnili na licencji open source narzędzie do jego wykrywania.

Eksperci przeanalizowali 2 tysiące próbek. Znaleziono wśród nich 22 tysiące związków, a także 3,85 milionów wspólnych fragmentów kodu. Następnie specjaliści wyodrębnili 60 rodzin złośliwego oprogramowania i 200 różnych modułów…

Więcej dowiesz się u źródła >Samorządy. Dlaczego są cennym celem dla cyberprzestępców

Samorządy zmagają się z dużym wyzwaniem – naruszenie bezpieczeństwa IT może prowadzić do kradzieży wrażliwych danych osobowych obywateli. Samorządy powinny więc spełnić rygorystyczne wymogi w zakresie bezpieczeństwa danych, a jednocześnie zrobić to w ramach raczej niskiego budżetu…

Samorządy jako źródło danych

Od jednostek samorządu terytorialnego oczekuje się coraz bardziej efektywnego świadczenia usług, w związku z czym rozbudowują one swoją infrastrukturę technologiczną i zakres usług oferowanych online. Powoduje to, że środowiska IT w urzędach rozwijają się, a ich złożoność rośnie. W efekcie urzędy zbierają, przechowują i przetwarzają coraz więcej wrażliwych danych obywateli…

Więcej dowiesz się u źródła >Królowa brytyjska Elżbieta II prosi o wpłacanie Bitcoinów – na brexit…

Zobaczcie tylko na to dość oryginalne pismo przesłane pocztą tradycyjną…

Więcej dowiesz się u źródła >Z GitHuba ciekną poufne dane aż (nie)miło. Wycieki można oglądać w czasie rzeczywistym

Hasła, klucze API, pliki konfiguracyjne, pliki z hasłami i innymi poufnymi danymi. W sumie około 120 tego typu ‚źródeł’. Czy te dane rzeczywiście są poufne? Wg ich właścicieli nie, bo udostępnili je publicznie na GitHub-ie (pozostaje pytanie czy w sposób świadomy).

‚Filmik’ z wycieków, realizowany w czasie rzeczywistym dostępny jest tutaj…

Więcej dowiesz się u źródła >Google udostępniło tysiące filmów deepfake. Wszystko po to żeby… ułatwić tworzenie metod wykrywających takie oszustwa

Zwięzła informacja dostępna jest tutaj. Rok pracy, realni aktorzy i… tysiące wynikowych, fejkowych filmów…

Więcej dowiesz się u źródła >Jeden z największych hacków w historii banków. Wykradł dane 80 milionów klientów JPMorgan. Oskarżony Rosjanin przyznał się do winy

Rosjanin, który przyznał się do winy naprawdę nieźle poszalał. Skala i sposób działania były zorganizowane na tyle z rozmachem, że podejrzewano ingerencję rosyjskiego rządu (w sumie nie jest to wykluczone):

Więcej dowiesz się u źródła >Andrei Tyurin, 35, whose last name is also spelled Tiurin, also pleaded guilty to hacks against other US financial institutions, brokerage firms, and other companies. In all, he pleaded guilty in federal court to computer intrusion, wire fraud, bank fraud, and illegal online gambling as part of a securities-fraud scheme carried out by co-conspirators…

mFinanse i PKO Leasing zhackowane — wyciekły dane klientów i partnerów tych spółek

Bardzo byśmy chcieli, aby 4 z rzędu artykuł publikowany na Niebezpieczniku nie był o usługach związanych z mBankiem, ale… wygląda na to, że powiązana z mBankiem spółka mFinanse S.A. została zhackowana. To samo spotkało również konkurencję — spółkę PKO Leasing S.A.

Ktoś co najmniej miesiąc temu uzyskał dostęp przynajmniej do skrzynek e-mailowych kilku pracowników tych dwóch firm. Włamywacze weszli w posiadanie zarówno korespondencji z klientami (dotyczącej kredytów, a tego typu konwersacje jak wiemy potrafią zawierać dość wrażliwe informacje i nierzadko dane osobowe) jak również samych adresów e-mail klientów. Jak długo przestępcy prowadzili nasłuch i jakie informacje jeszcze wykradi? To sprawa otwarta…

Więcej dowiesz się u źródła > Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL