Pracownicy zatajają ataki cyberprzestępców. To bardzo ryzykowne dla firm

W 40% firm na całym świecie pracownicy zatajają incydenty naruszenia bezpieczeństwa IT. Zważywszy na to, że każdego roku 46% incydentów naruszenia bezpieczeństwa IT jest powodowanych przez pracowników, niezbędne są działania na wielu poziomach, nie tylko działów bezpieczeństwa IT, aby wyeliminować ten słaby punkt w wielu firmach.

Zaproszenie cyberprzestępców do środka

Konsekwencje takiego zatajania mogą być bardzo poważne, ponieważ za każdym, nawet najmniejszym, działaniem cyberprzestępców może stać większy atak. Nawet jeden mały niewykryty sfałszowany e-mail z jakimś szkodliwym załącznikiem, może doprowadzić do infekcji całej firmy. Dział bezpieczeństwa, który nie zostanie poinformowany przez pracownika, po prostu będzie bezsilny w takim przypadku – mówi newsrm.tv Piotr Kupczyk z Kaspersky Lab Polska…

Czytaj więcej na: http://di.com.pl

5 najbardziej znanych ransomware’ów

Firma Stormshield zajmująca się bezpieczeństwem systemów komputerowych przygotowała niezwykły ranking.

Na łamach CHIP-a sporo miejsca poświęciliśmy ostatnio zagrożeniom typu ransomware. Nic dziwnego. Są one nie tylko popularne, ale też, niestety, często skuteczne. Żądaniom okupu wystosowanym przez cyberprzestępców ulega wielu użytkowników, co tylko zachęca hakerów do tworzenia kolejnych szkodliwych programów.

Piotr Kałuża, z firmy Stormshield, która przygotowała ranking mówi: – Zachęceni rentownością zagrożeń ransomware przestępcy weszli niedawno na kolejny poziom rozgrywki – oferują usługę ransomware-as-a-service. Każdy więc, niezależnie od umiejętności i wiedzy programistycznej może zarabiać na plikach ransomware. Dodatkowo hakerzy wprowadzają kolejne funkcje do szkodliwych plików, aby jeszcze bardziej skutecznie skłonić ofiary do zapłacenia okupu. Są to np. limity czasowe, po upływie których zaszyfrowane pliki zostają skasowane z zainfekowanej maszyny (np. ransomware Jigsaw, Koolova), kwota okupu podnosząca się wraz z upływem czasu (np. Cerber), a nawet opcję odszyfrowywania plików za darmo, jeśli tylko ofiara zgodzi się na atakowanie i infekowanie innych użytkowników (np. Popcorn Time) …

Czytaj więcej na: http://www.chip.pl

Bezpłatna książka dla początkujących – o testach bezpieczeństwa IT – do pobrania

Tym bezpłatnie można pobrać wydaną wydana 3 lata temu pozycję: Building Virtual Pentesting Labs for Advanced Penetration Testing.

Opinie można poczytać tutaj. Znajdziemy tutaj zarówno trochę informacji jak przygotować sobie środowisko do pracy…

Czytaj więcej na: https://sekurak.pl

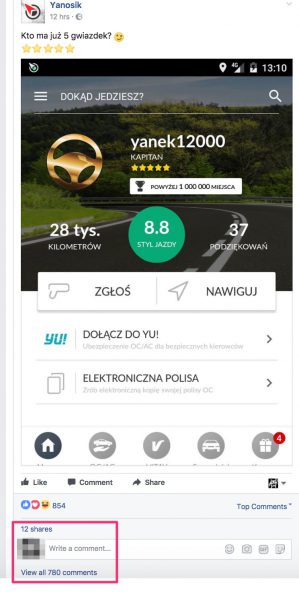

Wpadka użytkowników Yanosika. Po zachęcie firmy, ujawnili swoje dane w internecie

Jak poinformował nas jeden z czytelników, Krzysztof, firma Yanosik na swoim facebookowym profilu umieściła posta ze screenshotem z aplikacji i pytaniem “kto już ma 5 gwiazdek”.

To — co chyba było do przewidzenia — spowodowało lawinę komentarzy (obecnie ponad 780) użytkowników, którzy wrzucają screeny swoich ekranów startowych aplikacji — a na niektórych z nich pojawia się ramka reklamowa “inwigilującego ubezpiecznia”…

Czytaj więcej na: https://niebezpiecznik.pl

Drukarka to komputer. Zabezpiecz ją!

Współczesne firmy często inwestują ogromne kwoty, aby zapewnić bezpieczeństwo swojej infrastrukturze. Firewalle, oprogramowanie antywirusowe, zabezpieczenia softwarowe i sprzętowe stacji roboczych. Jest jednak jeden element całej układanki, który bywa pomijany podczas ustalania polityki bezpieczeństwa dla firmy — mowa o drukarkach.

Dlaczego ktoś miałby atakować drukarkę?

Drukarka z założenia jest urządzeniem, które służy do przeniesienia dokumentu elektronicznego na papier. Wykonuje swoje zadanie, po czym jest gotowa do przyjęcia kolejnego. Tak to wygląda z punktu widzenia użytkownika. Spojrzenie hackera jest jednak inne.

Urządzenie drukujące to bardzo często jedyna część infrastruktury podpięta do firmowej sieci, która ma możliwość komunikacji z każdą stacją roboczą w firmie (niekiedy z ograniczeniem np. do konkretnego piętra lub działu). Oznacza to, że po przejęciu kontroli nad drukarką, z jej adresu IP często można dostać się do zasobów, do których pracownicy niższego szczebla dostępu nie mają. Innymi słowy, drukarkę można wykorzystać do eskalacji uprawnień…

Czytaj więcej na: https://niebezpiecznik.pl

Cyberbezpieczeństwo w epoce millenialsów

Millenialsi podbijają rynki pracy. Ich cechy charakteru, przyzwyczajenia i nawyki będą coraz mocniej wpływały na kulturę miejsc pracy, a co za tym idzie – będą także stanowiły poważny test dla firmowych systemów cyberbezpieczeństwa. Na co działy IT powinny zwrócić szczególną uwagę?

Millenialsi to osoby w wieku od dwudziestu kilku do trzydziestu kilku lat, którzy według badań firmy PwC około 2020 roku będą stanowić połowę globalnej liczby pracowników. Mają oni swoje przyzwyczajenia i nawyki: lubią dzielić się wydarzeniami z życia w mediach społecznościowych, chcą elastycznego podejścia do pracy i potrafią szybko ją zmienić, jeśli ich oczekiwania nie zostają spełnione.

Media społecznościowe

Lajki, share’y, tweety – millenialsi uwielbiają media społecznościowe i spędzają w nich mnóstwo czasu. Czy należy więc im blokować do nich dostęp w miejscu pracy? Według badań firmy CareerBiulder pracodawcy uważają media społecznościowe za jednego z największych zabójców produktywności. Social media ustępują jednak m.in. smartfonom, przeglądaniu stron www i plotkowaniu.

Z perspektywy bezpieczeństwa firmowej sieci specjaliści z firmy Fortinet przypominają, że media społecznościowe są jednym z najpopularniejszych celów ataków malware’owych oraz inżynierii społecznej. Wiele spośród nawet niewinnie wyglądających linków może zaprowadzić użytkownika do zainfekowanej strony www. Nawet jeżeli pracownik korzysta z social mediów odpowiedzialnie, znajomi pozostający w jego sieci wcale nie muszą tego robić…

Czytaj więcej na: http://di.com.pl

Ewolucja zaawansowanych cyberataków w II kwartale 2017 r.

W drugim kwartale 2017 roku zaawansowani cyberprzestępcy wypuścili szereg nowych i udoskonalonych szkodliwych narzędzi, w tym trzy exploity dnia zerowego oraz dwa bezprecedensowe ataki: WannaCry i ExPetr. Analiza ekspercka tych dwóch ostatnich wskazuje na możliwość wypłynięcia kodu, który nie był w pełni gotowy, co jest nietypową sytuacją w przypadku precyzyjnych cyberprzestępców.

Od kwietnia do końca czerwca obserwowano istotny rozwój wypadków w zakresie ataków ukierunkowanych, prowadzonych między innymi przez cyberprzestępców posługujących się językiem rosyjskim, angielskim, koreańskim oraz chińskim. Incydenty te mają dalekosiężne skutki dla bezpieczeństwa IT biznesu: nieustannie, w niemal każdym miejscu na świecie prowadzona jest wyrafinowana szkodliwa aktywność, zwiększająca ryzyko odniesienia pośrednich szkód w cyberwojnie przez firmy i organizacje niekomercyjne.

Rzekomo wspierane przez rządy, destrukcyjne epidemie WannaCry i ExPetr, których ofiary obejmują wiele firm i organizacji na świecie, stanowią pierwszy, ale prawdopodobnie nie ostatni przykład tego nowego, niebezpiecznego trendu…

Czytaj więcej na: http://di.com.pl

Przejmowanie Windows bez uwierzytelnienia… poprzez Windows Search

Wygląda na to, że warto poświęcić chwilę, by zweryfikować czy komputery z systemem Windows, które podlegają naszej opiece poprawnie zainstalowały ostatnie łatki bezpieczeństwa.

Microsoft w biuletynie bezpieczeństwa donosi o wyeliminowaniu podatności, pozwalającej na zdalne wykonanie kodu w systemie poprzez usługę Windows Search…

Czytaj więcej na: https://sekurak.pl

Hakerzy z grupy Mamba znów atakują

Firma Kaspersky lab poinformowała o wznowieniu działalności przez cyberprzestępców z ugrupowania Mamba. W listopadzie 2016 r. hakerzy z tej grupy zaszyfrowali komputery należące do metra w San Francisco, co doprowadziło do paraliżu tego środka transportu. Według badaczy z Kaspersky Lab nowe ataki skierowane są przeciwko firmom z Brazylii i Arabii Saudyjskiej.

Ugrupowanie Mamba korzysta z legalnego narzędzia DiskCryptor do całkowitego szyfrowania zawartości dysków twardych…

Czytaj więcej na: http://www.chip.pl

Legiobiznes.pl Marketing*Social Media*Bezpieczeństwo IT*E-biznes*Zarabiane Online

Legiobiznes.pl Marketing*Social Media*Bezpieczeństwo IT*E-biznes*Zarabiane Online