Zasady bezpiecznego korzystania z Internetu i komputera

W internecie czai się rzesza cyberprzestępców, którzy tylko czekają na możliwość zaatakowania internauty. Nie bądź bierny i poznaj zasady bezpiecznego korzystania z internetu.

AKTUALIZACJA

Opisane wcześniej zasady są bardzo przydatne. Zabrakło wśród nich jednak jednego szalenie istotnego elementu. Mowa o koncie administratora, które zapewnia dostęp do wszystkich zasobów i ustawień systemu, i które w związku z tym jest szalenie łakomym kąskiem dla cyberprzestępców. Trzeba więc pamiętać, aby korzystać z niego rozsądnie i „nie szastać” na prawo i lewo w przypadku komputera, do którego mają także dostęp inni użytkownicy. Najlepszym rozwiązaniem będzie założenie każdemu z nich osobnego konta (również dla głównego użytkownika, aby nie korzystał na co dzień z konta adm.) co mocno ograniczy ewentualnemu złośliwemu kodowi wachlarz możliwości a także zapewni, że użytkownicy nie będą mieli możliwości „grzebania” w poufnych danych kolegów. Ponadto istnieje możliwość stworzenia konta z mocno ograniczonymi uprawnieniami, czyli np. dla kogoś kto tylko surfuje po internecie.

Jak tego dokonać? Np. w Windows 7 należy przejść do Panelu sterowania i następnie do Konta użytkowników i filtr rodzinny. Później wystarczy przejść do Konta użytkowników>Zarządzaj innym kontem i dokonać stosownych zmian.

O tym jak stworzyć nowe konto w różnych wersjach Windows Microsoft pisze na stronie wsparcia.

Obecnie praktyczne każdy komputer z Windows podłączony jest do globalnej sieci pozwalając na korzystanie z jej przeogromnych zasobów, z których jednak tylko część jest widoczna. Internet jest bowiem głębszy i mroczniejszy niż nam się wydaje, o czym przekonacie się zgłębiając takie zagadnienia jak Dark Web, czy Deep Web. To zaś oznacza, że internauci wystawiają się na atak ze strony rzeszy różnej maści cyberprzestępców o mniejszych lub większych umiejętnościach, z których każdy ma na celu przede wszystkim włamanie się na komputer i dobranie do znajdujących się w nim cennych zasobów. Czy jednak nie ma możliwości pełnego zabezpieczenia się przed tym zagrożeniem? Niestety nie. Stosując się jednak do kilku cennych wskazówek możesz znacznie zmniejszyć ryzyko skutecznego ataku. Musisz przede wszystkim mieć świadomość z jakiego narzędzia korzystasz i sięgać po nie rozważnie, nie tak jak bohaterki tzw. afery The Fappening, która zakończyła się wyciekiem generujących ogromny ruch w internecie nagich zdjęć.

Bezpieczne korzystanie z internetu i komputera z Windows – cenne wskazówki

1. System

Jeżeli korzystasz z systemu Windows XP (ma on wciąż blisko 10% udziału w rynku) musisz pamiętać, że to „staruszek”, który już od 2014 roku nie jest wspierany. Poprawki są jednak dostarczane dla wersji oprogramowania POSReady, która obecna jest w takich urządzeniach jak bankomaty. Masz więc możliwość oszukania usługi Windows Update przekonując ją, że twój komputer pracuje pod kontrolą POSReady.

Wklej kod

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\WPA\PosReady]„Installed”=dword:00000001

do Notatnika i zapisz jako instrukcję do wykonania w kodzie systemowym z rozszerzeniem .reg. Uruchom instrukcję, zrestartuj komputer i przejdź do Windows Update. Wyszukaj aktualizacje, które powinny być dostępne jeżeli wszystko przebiegło pomyślnie. Twój system powinien mieć teoretycznie możliwość korzystania z krytycznych aktualizacji do 9 kwietnia 2019 roku. Niewykluczone jednak, że Microsoft zdecyduje się na zablokowanie tej możliwości. Wydał nawet komunikat, w którym przestrzega przed stosowaniem tego rozwiązania twierdząc, że:

– aktualizacje zostały opracowane dla Windows Embedded i Windows Server 2003 i nie są odpowiednie dla Windows XP

– aktualizacje mogą powodować problemy ze stabilnością pracy Windows XP

Tak czy siak masz jednak możliwość zwiększenia bezpieczeństwa systemu Windows XP, co jednak nie zmienia faktu, że jest on łatwiejszym celem dla cyberprzestępców. Dbając o swoje bezpieczeństwo powinieneś więc poważnie rozważyć przejście na młodszą wersję „okienek” – Windows 7 lub Windows 10 – które otrzymują regularnie aktualizacje bezpieczeństwa (sprawdź, czy w twoich „okienkach” włączona jest funkcja automatycznych aktualizacji). Ponadto pamiętaj, że korzystając z tak starego środowiska możesz przyczynić się do łatwiejszego rozprzestrzeniania złośliwego kodu w internecie. Potęgujesz więc zagrożenie ze strony cyberprzestępców w odniesieniu do wszystkich platform Windows…

Czytaj więcej na: http://www.pcworld.pl

Globalny atak ransowmare (dużo ofiar z Polski) i dlaczego nie warto płacić

Od godziny 14 docierają do nas raporty o masowych infekcjach ransomware. Raportów tych jest dużo więcej niż w przypadku WannaCry. Wygląda na to, że ofiar będzie więcej, szczególnie w Polsce gdzie mamy sporo zgłoszeń.

Jak to zwykle bywa w pierwszych godzinach cyberafery, wszędzie dominuje zamieszanie. Nawet najsprawniejszym analitykom zbadanie sposobu działania złośliwego oprogramowania zajmuje wiele godzin a pierwsze wnioski nie zawsze sa trafne (pamiętamy, jak przy WannaCry niejeden widział próbki w emailach, których nie było). Poniżej spróbujemy podsumować aktualną wiedzę opisując, co jest informacją sprawdzoną, a co spekulacją.

Infekcja globalna, ofiary lokalne

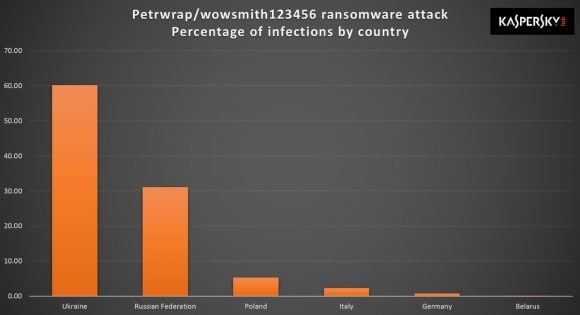

Pierwsze informacji o ataku dotarły do nas z Ukrainy. Około 14 dostaliśmy zgłoszenia o ofiarach takich jak ukraińskie banki, stacja telewizyjna czy ministerstwa. Wkrótce jednak zaczęły do nas docierać zgłoszenia z kolejnych krajów, w tym także z Polski. Chociaż wygląda na to, ze ofiar na Ukrainie było wyjątkowo dużo, to niemało jest ich także w Rosji i w Polsce. Najnowsza infografika firmy Kaspersky pokazuje, że wśród jego klientów pod względem liczby infekcji Polska jest na trzecim miejscu.

Z doniesień naszych Czytelników i informacji dostępnych publicznie widzimy, że w Polsce ofiarami infekcji mogły paść takie firmy jak dom mediowy MediaCom i spółki z tej samej grupy kapitałowej, Kronospan, Intercars z branży motoryzacyjnej, TNT i Raben z branży logistycznej oraz co najmniej 10 innych firm których nazw nie możemy tu przytoczyć. Porównując skalę ataku z WannaCry śmiało stwierdzamy, że w Polsce nowa kampania powoduje znacząco większe straty i zainfekowanych jest o wiele więcej firm…

Czytaj więcej na: https://zaufanatrzeciastrona.pl

Beata Szydło zbiera sztab kryzysowy. Wszystko przez Petya

O tym że złośliwe oprogramowanie typu ransomware blokuje komputery na całym świecie informowaliśmy was od wczoraj na bieżąco. Petya narobiła szkód nie tylko wśród ukraińskich, rosyjskich, brytyjskich i duńskich firm — na problemy skarżą się firmy niemal z całego świata. O 11 rozpocznie się spotkanie Rządowego Zespołu Zarządzania Kryzysowego zwołane przez premier Beatę Szydło.

Petya wyrządził szkody również w Polsce?

Zmasowany atak ransomware który rozpoczął się wczorajszego popołudnia uderzył w duże firmy i instytucje działające na terenie całego świata, choć największe szkody na ten moment odczuwają europejskie firmy. Dyrektor biura zarządzania usługami bezpieczeństwa w Exatel, Jakub Syta, powiedział PAP, że szereg także polskich firm został zaatakowany. Czy skutecznie — i jak duże szkody szkody im wyrządzono — tego jeszcze nie wiemy. Sprawa jest badana i więcej informacji na ten temat możemy się spodziewać dopiero w przeciągu najbliższych godzin…

Czytaj więcej na:http://antyweb.pl

Atak ransomware na polskie firmy przypadkowym odpryskiem ataku na Ukrainę

Dociera do nas coraz więcej sygnałów wskazujących, że atak ransomware który poważnie sparaliżował pracę kilku polskich i zagranicznych firm był skierowany wyłącznie na ofiary w Ukrainie a pozostałe infekcje są wynikiem zbiegu okoliczności.

Od wczoraj opisujemy bardzo poważny atak ransomware na firmy na całym świecie. Ofiary zlokalizowane są w wielu krajach, w tym także w Polsce. Wszystko jednak wskazuje nam, że jedynym prawdziwym celem ataku była Ukraina, a pozostałe ofiary dostały rykoszetem. Wyjaśniamy poniżej.

Jak dostała Ukraina

Jeśli nie czytaliście naszego wczorajszego opisu wydarzeń na Ukrainie, to przypominamy: ktoś przejął serwer firmy produkującej oprogramowanie wymagane do raportowania finansowego do ukraińskich urzędów. Oprogramowanie to samo się aktualizowało na komputerach, na których było zainstalowane. Wczoraj ok. 10:30 lokalnego czasu ktoś podmienił plik z aktualizacją na złośliwy i automatycznie zainfekował setki ukraińskich firm i instytucji. Jak jednak mogło dojść do infekcji firm poza terenem Ukrainy?…

Czytaj więcej na:https://zaufanatrzeciastrona.pl

Ransomware Petya atakuje! Sparaliżowane pół Europy

Historia lubi się powtarzać. Nie tak dawno temu byliśmy świadkami jak spustoszenie na całym świecie czynił ransomware WannaCry. Jego ofiarami miało paść ponad 400 000 komputerów, a paraliżowi uległy wtedy m.in. banki, porty lotnicze czy szpital.. Jeśli ktoś miał nadzieję, że wystarczy poważnych ataków na jeden kwartał, to mamy złą wiadomość. Po sieci krąży kolejny groźny ransomware – Petya. Sparaliżowanych zostało już wiele firm i instytucji państwowych na terenie całej Europy, a końca tej zawieruchy nie widać. Najgorsze jest to, że o samym malware wiadomo póki co niewiele, choć pojawiły się już pierwsze informacje o tym jak można się przed nim uchronić.

Nie wiadomo w jaki sposób Petya atakuje komputery, więc nie znamy także skutecznych narzędzi do obrony. Sytuacja jest poważna.

Pierwsze doniesienia ataku dotarły do nas z Ukrainy. To zresztą tam Petya wyrządziła póki co największe spustoszenie. Na liście tamtejszych ofiar znajdziemy m.in. kijowskie metro, Ukrenergo (jeden z największych dostawców energii elektrycznej) czy instytucje rządowe. Lista jest dużo, dużo dłuższa. Oczywiście na drodze oczywistych skojarzeń jedna z pierwszych hipotez co do pochodzenia ransomware wskazywała na Rosję. Jak się jednak okazuje, był to najprawdopodobniej mylny trop, bowiem niedługo później zaczęły nas dochodzić informacje o zainfekowanych komputerach na terenie innych państw europejskich. Ofiarami padł sprzęt należący między innymi do duńskiej firmy Maersk, a także… rosyjskiego Rosneftu. Są też doniesienia o infekcjach na terenie Polski, więc także tutaj nie można czuć się bezpiecznie…

Czytaj więcej na: https://www.purepc.pl

Petya ransoware zbiera żniwo na całym świecie. Może być gorzej niż z Wannacry

Niemal wszyscy piszą o zmasowanym ataku na instytucje w całej Europie – choć na razie przede wszystkim na Ukrainie: organizacje rządowe, banki, instytucje z sektora energetycznego, telkomy – to tylko kilka przykładów.

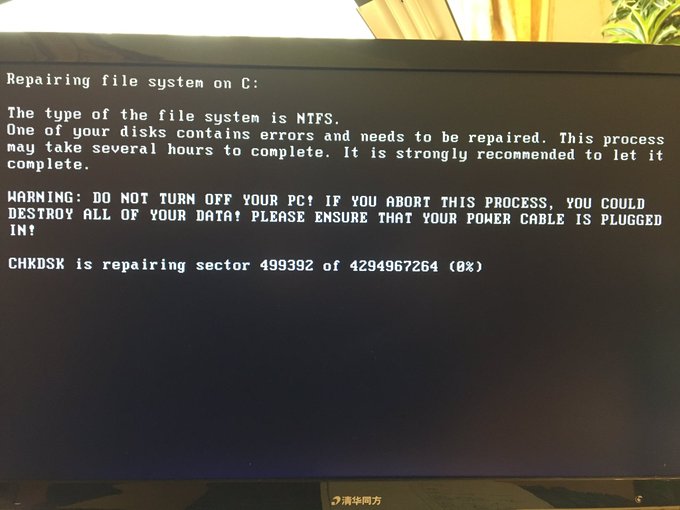

Efekt infekcji wygląda mniej więcej tak:

Czytaj więcej na: https://sekurak.pl

Wielki atak cybernetyczny paraliżuje Ukrainę

Rządowa sieć komputerowa, lotnisko i metro w Kijowie, operator energetyczny, bank centralny są wśród celów rozległego ataku na państwową infrastrukturę Ukrainy.

Członkowie ukraińskiego rządu nie mogą korzystać ze swoich komputerów. Nie działa też sieć rządowa – poinformował na Twiterze ukraiński wicepremier Pawło Rozenko.

Ukraiński bank centralny podał, że problemy wywołał „nieznany wirus”, który zainfekował kilka banków i instytucji finansowych. „W wyniku ataku cybernetycznego banki te mają problemy z obsługą klientów i prowadzeniem operacji” – mówi oficjalne oświadczenie.

Oszczadbank, należący do państwa jeden z największych banków na Ukrainie, potwierdził, że część jego usług została zakłócona przez atak hakerski, informując zarazem, że nie doszło do wycieku danych klientów.

Wśród zaatakowanych przedsiębiorstw są m.in. zakłady lotnicze Antonowa oraz dystrybutor energii Ukrenergo, którego przedstawiciele informują, że nie odbiło się to na dostawach prądu.

Nie działają komputery na międzynarodowym lotnisku w Kijowie. Atak wywołał także poważne perturbacje w państwowych stacjach telewizyjnych oraz na ukraińskiej poczcie. W kijowskim metrze nie daje się zapłacić za bilety kartą kredytową…

Czytaj więcej na:http://www.computerworld.pl

[AKTUALIZACJA #5] Kolejny groźny globalny atak: ransomware Petya (NotPetya). Ofiary także w Polsce. Dotyczy również zaktualizowanych Windowsów!

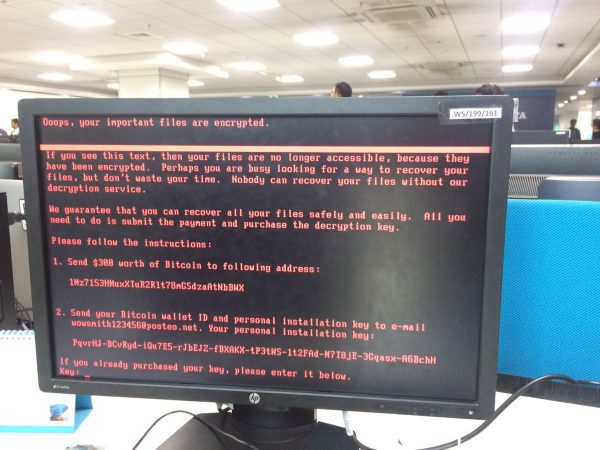

Od kilku godzin w wielu poważnych instytucjach na całym świecie, nie tylko na Ukrainie jak twierdzą media, trwa panika. Komputery są zablokowane i mamy powtórkę tego, co działo się miesiąc temu. Tym razem okupu domaga się nie WannaCry, a ransomware o nazwie Petya. 300 dolarów w Bitcoinach. Co gorsza, jego ofiarą padają także w pełni zaktualizowane Windowsy, ale Petya raczej nie korzysta z żadnego 0day’a…

Uwaga! Ten artykuł się szybko rozrasta i jest stale aktualizowany. Tu najważniejsze informacje:

- 1. Aby uchronić się przed działaniem tej wersji robaka, stwórz plik “C:\Windows\perfc”. Tak twierdzi ten badacz. Ten się z nim nie zgadza. Ale posiadanie pliku nie zaszkodzi, nawet gdyby miał działać tylko na 1 wariant.

- 2. Jeśli włączy się wam program CHKDSK, szybko wyłączcie komputer! Petya wtedy zaczyna pracę. Jest szansa, że uratujecie jeszcze swoje pliki

- 3. Jeśli zostaliście zainfekowani, NIE PŁAĆCIE, atakujących odcięto od skrzynki. Nie zobaczą waszych wpłat i nie odeślą kluczy deszyfrujących.

- 4. Uwaga! Ofiarami mogą być także w pełni zaktualizowane Windowsy, bo Petya przechwytuje hasła administracyjne i próbuje przejąć kontrolę nad kontrolerami domeny, a następnie z tego poziomu się rozprzestrzenia na inne stacje robocze z wykorzystaniem PSEXEC i WMIC. Instrukcje jak zablokować te mechanizmy opisane są tutaj.

Polskie firmy też zainfekowane

Pierwsze ataki na terenie Polski nasi klienci odnotowali w okolicach godziny 13. Podobnie jak na świecie, problem dotknął firm z branży logistycznej, ale poszkodowane są również mniejsze spółki usługowo-handlowe, które nie są związane z tym sektorem rynku. Do bycia ofiarą ataku w Polsce przyznało się kilka polskich spółek. Firma Raben ze względu na “międzynarodowe zagrożenie wirusowe, wstrzymała wszystkie operacje transportowe“, a od rana nie funkcjonuje też też InterCars. Wiemy też o ofiarach wśród kancelarii prawnych. Wedle naszych Czytelników, ofiarą ransomware padły też firmy: TNT w Katowicach, Saint – Gobain, Kronospan, Mondelez we Wrocławiu, oraz jedna z działających na polskim rynku firm medycznych obecna także za wschodnią granicą. Nikt więc nie powinien się więc czuć bezpiecznie.

Oddajmy na chwilę głos czytelnikom:

Mam info z pierwszej reki od kuriera. W TNT wszystkie kompy padly 😀 Maja ekrany z info o zaszyfrowaniu. Firma pracuje w trybie analogowym. Nie dzialaja skanery kurierow. Zlecenia przyjmuja recznie. Doreczaja paczki z kartkami a4 – na ktorych maja dlugopisem napisany nr paczki i adres doreczenia 😀 Paczki “na godzine” lub pobraniowe na razie sa wstrzymywane.

Wszystkie komputery Mondelēz International zostały zainfekowane – podobno ok 100 000 kompów, nie tylko we Wrocławiu. Nie ma internetu, linie produkcyjne też stoją. Informacja z pierwszej ręki (dosłownie naocznego świadka).

We Wrocławiu to było ok. 13:30.

Cała sieć korporacyjna Saint – Gobain w Polsce i świecie jest ofiarą ataku hackerskiego. Infekcją zajmuje się Microsoft, Kasperski oraz specjaliści wojskowi z Francji. Zagrożona jest produkcja w automotive.

Co ważne, nie jest jeszcze jasne jak dokładnie rozprzestrzenia się Petya. Czy podobnie jak w przypadku WannaCry jest to tylko i wyłącznie atak na SMB (exploit NSA, ETERNALBLUE), czy może tym razem dodano także wektor socjotechniczny (np. z zainfekowanym załącznikiem e-maila). Ten artykuł będzie regularnie aktualizowany i kiedy uda nam się coś potwierdzić, dodamy w aktualizacji (UPDATE: niżej dodatkowe informacje dot. propagacji)…

Czytaj więcej na: https://niebezpiecznik.pl

Sprawdź jak ochronić się przed ransomware Petya – poradnik

Niezwykle niebezpieczny ransomware, Petya atakuje już na całym świecie. Ofiarami cyberataku okazały się być głównie instytucje oraz firmy właściwie z każdego sektora, choć rządy martwi paraliż energetyki, lotnisk i dużych fabryk. Nie oznacza to, że Petya nie może zaatakować Was – sprawdźcie co zrobić, żeby się przed tym uchronić!

Jak spekulowano wcześniej, źródłem zarażeń są ukraińskie infrastruktury sieciowe należące do firm oraz instytucji. Okazało się, że w popularnym oprogramowaniu w tym kraju M.E.doc podmieniono aktualizację na serwerze dystrybucyjnym, przez co Petya rozsiał się na korzystające zeń maszyny. Następnie, z pomocą sieci lokalnych wykorzystywano protokół SMBv1, a także WebDAV-y oraz LSADump. Nawet pełne zaktualizowanie mogło nie przynieść żadnego pozytywnego skutku w walce z Petya, bowiem szybko okazało się, że wystarczy, by komputer był podpięty do tej samej domeny, co zarażona maszyna, by po chwili również stać się ofiarą.

Incydenty z Petya w roli głównej okazały się tak poważne, że Beata Szydło postanowiła zorganizować sztab kryzysowy. Powodem, dla którego został on zorganizowany jest fakt, iż zaatakowano sporo instytucji oraz firm z newralgicznych dla kraju sektorów.

Co możesz zrobić, żeby nie zarazić się ransomware Petya?

Pamiętaj, żeby pod żadnym pozorem nie otwierać podejrzanych załączników w wiadomościach e-mail – wykazano, iż socjotechnika również jest wektorem zarażenia w przypadku tego ransomware. Dla spokoju ducha, przystąp również do pełnego zaktualizowania swojego systemu Windows – nieważne, czy jest to wersja 7, 8.1, czy też 10. Warto dodać, że istnieje szczepionka, która przeciwdziała rozpoczęciu szyfrowania dysku nawet w przypadku, gdy Petya znajdzie się na komputerze.

Eksperci ds. cyberataków przeanalizowali działanie Petya i odkryli szczepionkę / lokalnego killswitcha, który powoduje, iż zagrożenie nie przystępuje do właściwych działań szyfrujących nawet, jeżeli pomyślnie znalazło się na maszynie i ma warunki ku temu, aby uruchomić procedurę. Wiadomo jednak, że jeżeli na dysku, w ścieżce C:\Windows znajdzie się plik o nazwie perfc (bez rozszerzenia!), Petya nie zaszyfruje dysku…

Czytaj więcej na: http://antyweb.pl

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL