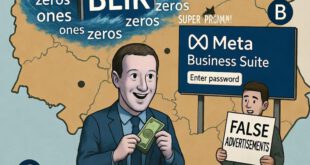

Upada kolejny bastion prywatności? Koniec WhatsApp, czas na Signala/Telegram

Wolność słowa, jak i prawo do prywatności powoli stają się towarem deficytowym. W świetle ostatnich poczynań oligarchów komunikacji międzyludzkiej kolejne doniesienia budzą szczery niepokój wszystkich osób dbających o swoją prywatność.

Tym bardziej niepokojącą informacją jest zmiana polityki prywatności komunikatora WhatsApp, który do tej pory uważany był za jeden z tych, które zapewniają prywatność…

Więcej dowiesz się u źródła >Nowa luka w Windows daje możliwość uszkodzenia systemu plików

Ze względu na częstą zmianę kodu systemu operacyjnego Windows 10, prawdopodobnie ciągle istnieje w nim mnóstwo błędów i luk w zabezpieczeniach czekających na wykrycie przez kogoś. Jeden z zespołów badaczy ds. cyberbezpieczeństwa poinformował właśnie o odkryciu nowej luki, której wykorzystanie prowadzi do uszkodzenia tabeli Master File Table i w konsekwencji całego systemu plików.

Wykorzystanie luki polega na uzyskaniu dostępu do atrybutu NTFS o nazwie „$ i30” w określony sposób. Można tu uzyskać poprzez wywołanie odpowiedniego polecenia w wierszu CMD lub z poziomu np. przeglądarki…

Więcej dowiesz się u źródła >Odpalił fałszywą elektrownię atomową z interfejsem w Internecie…

Co się później wydarzyło? Po pierwsze honeypota zaindeksowały popularne indeksery – typu Shodan, czy Censys; dodatkowo udało się uniknąć zaklasyfikowania całości jako honeypota (prawdopodobieństwo, że dany host jest właśnie podpuchą, możesz sprawdzić np. tutaj)…

Więcej dowiesz się u źródła >Jak można było pobrać bazę użytkowników serwisu Albicla.com

Wczoraj miał premierę „prawicowy Facebook”, czyli serwis społecznościowy Albicla.com, uruchomiony przez środowisko serwisu Niezalezna.pl i polityczne okolice. A w dniu premiery, jak to w dniu premiery, dzieją się różne cuda.

Premiera serwisu była mocno nagłośniona w mediach, więc i użytkowników pojawiło się niemało. Według komunikatów założycieli jeszcze przed północą w serwisie zarejestrowało się 10 000 osób. Co prawda sporo z nich to pewnie różnej maści trolle, ale była też cała śmietanka towarzyska prawicy, z wicepremierem Glińskim włącznie. Baza danych takiego serwisu to zapewne łakomy kąsek dla włamywaczy, którym być może pokończyły się już hasła do kont posłów prawicy na Twitterze…

Więcej dowiesz się u źródła >Ktoś wlutował sprzętowy podsłuch do iPhona rosyjskiego aktywisty

Aleksiej Nawalny twitnął dziś kolejny ciekawy materiał video z tematyki okołoszpiegowskiej (osobom nieznającym rosyjskiego sugerujemy włączyć napisy z autotłumaczeniem do angielskiego).

Na nagraniu prezentowany jest iPhone X należący do jednego z aktywistów, którego służby podejrzewają o nękanie jednego z oficerów zamieszanych w sprawę otrucia Nawalnego. Aktywista został zatrzymany, a jego smartfon trafił do depozytu. Po uwolnieniu, aktywista zauważył, że jego iPhone wygląda trochę inaczej…

Więcej dowiesz się u źródła >Dostałeś takiego SMSa? Phishing? Nie phishing?

Dostaliśmy od czytelników alerty o możliwym phishingu. Całość to SMS wyglądający w ten sposób…

Więcej dowiesz się u źródła >Sekretne sztuczki hackerów – oraz jak się przed nimi obronić? Pokazy na żywo, realne ataki, skuteczna ochrona

Aktualne przypadki włamań na konta użytkowników (poczta, Facebook, …), scenariusze kradzieży pieniędzy z polskich firm, sztuczki socjotechniczne stosowane przez hackerów. A może interesuje Cię, czy ktoś może dostać się do Twojego WiFi? Lub chciałbyś zobaczyć jak ktoś przejmuję kamerę w smartfonie?

Nasze nowe szkolenie on-line: „Sekretne sztuczki hackerów – oraz jak się przed nimi obronić? Pokazy na żywo, realne ataki, skuteczna ochrona…”

Więcej dowiesz się u źródła >Niecodzienny atak na konto Twittera Marka Suskiego i publikacja wykradzionych zdjęć

Ostatnie miesiące przyniosły liczne ataki na konta polskich polityków w mediach społecznościowych. Tajemniczy sprawcy publikowali na nich różne kontrowersyjne wypowiedzi. Tym razem jednak atak na konto Marka Suskiego przyjął inną, niecodzienną formę.

Krótko po godzinie 10 rano na koncie Twittera Marka Suskiego pojawiło się kilka wpisów, które najwyraźniej nie są jego autorstwa, a które zawierają dane innej osoby – w tym roznegliżowane zdjęcia. Dość chamska to zagrywka ze strony atakujących…

Więcej dowiesz się u źródła >Instrukcja tworzenia haseł taka, że aż boli jak się czyta

Czasem, kiedy czytamy instrukcje bezpieczeństwa różnych firm, to robi się nam słabo. Aż chciałoby się złapać za słuchawkę i zadzwonić na pogotowie.

Ale co, jeśli zagrażająca bezpieczeństwu instrukcja to właśnie instrukcja do Systemu Informatycznego Centrów Powiadamiania Ratunkowego? Zresztą zobaczcie sami to, co przesłał nam jeden z czytelników…

Więcej dowiesz się u źródła > Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL