Trzy przykłady prawdziwych ataków na polską bankowość elektroniczną oczami ofiary

Nie ma tygodnia, byśmy nie natknęli się na atak na polskich klientów bankowości elektronicznej. Niestety większość z nich jest słabo przez ofiary udokumentowana. Na szczęście trochę zrzutów ekranu udało się nam z różnych źródeł uzbierać.

Ataków na pieniądze Polaków i polskich firm nie brakuje, a mało który bank chce pokazywać, że jego klienci także mogą zostać ofiarami. Z tego powodu w internecie trudno trafić na zrzuty ekranu pokazujące faktyczny przebieg ataku oczami ofiary. Poniżej znajdziecie kilka przykładów zebranych nas w ostatnich dniach z różnych źródeł – możecie śmiało wykorzystać w edukacji pracowników w swoich firmach.

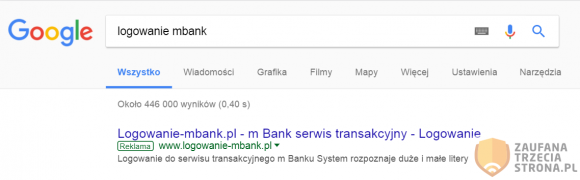

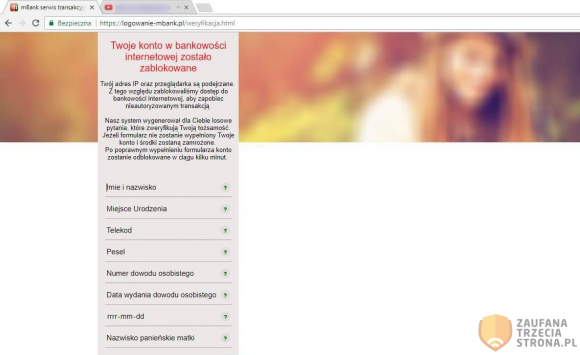

Atak przez internetową reklamę

W ostatnich dniach miał miejsce sprytny atak na klientów mBanku. Jeśli szukali w Google panelu logowania do swojego banku (zamiast wpisać adres mbank.pl do paska przeglądarki), to mogli trafić na taką oto reklamę:

Jak możecie zauważyć, adres do którego prowadzi reklama nie należy do mBanku. Co się stanie, jeśli na niego klikniecie? Zobaczycie taki oto ekran:

Czytaj więcej na: https://zaufanatrzeciastrona.pl

Ofiary ataku NotPetya były zainfekowane od co najmniej kwietnia…

Od ataku fałszywym jak już wiemy (albo bardzo nieudanym) ransomwarem Petya minął tydzień. Na przestrzeni ostatnich dni pojawiły się nowe, ciekawe informacje. Wszystkie z nich regularnie zbieramy i publikujemy w formie aktualizacji pod naszym mega-artykułem dotyczącym Petya/NotPetya. Ponieważ jednak Aktualizacja #8 tego artykułu wnosi dużo nowego do całej sprawy, postanowiliśmy dodatkowo opublikować ją jako osobny post. Oto on.

Grupa NotPetya kontrolowała ukraińskie firmy-ofiary od co najmniej kwietnia

Opublikowany wczoraj raport firmy ESET ujawnia dowody na to, że mechanizm aktualizacji, a nawet cały serwer firmy M.E.Doc produkującej oprogramowanie do rozliczeń podatkowych wykorzystywanych w Ukrainie, od którego zaczął się atak, znajdował się już od kwietnia 2017 pod kontrolą atakujących stojących za atakiem NotPetya.. ESET nazywa tę grupę TeleBots.

Co więcej, 1 czerwca operator serwerowni, w której hostowane są serwery M.E.Doc, czyli firma WNet I.S.P. została oskarżona o przekierowanie ruchu na infrastrukturę kontrolowaną przez rosyjskie służby specjalne. Nie wiadomo jednak, czy ten incydent miał związek z atakiem NotPetya — wszak są dowody na to, że serwery firmy M.E.Doc były przejęte dużo wcześniej.

Kod źródłowy firmy M.E.Doc został wykradziony

Analiza backdoora znajdującego się w pliku ZvitPublishedObjects.dll, który był elementem złośliwych aktualizacji oprogramowanie M.E.Doc, każe przypuszczać, że atakujący mieli dostęp do pełnego kodu źródłowego oprogramowania M.E.Doc. Plik biblioteki zawiera bowiem, poza złośliwymi elementami, dużo prawdziwego kodu oprogramowania M.E.Doc. Jak piszą badacze ESET-a…

Czytaj więcej na: https://niebezpiecznik.pl

Twórcy NotPetya chcą 100 bitcoinów za umożliwienie odszyfrowania plików

Historia NotPetya nie przestaje się rozwijać. W nocy ktoś przelał środki z konta na które wpływał okup za odszyfrowanie plików na 3 inne rachunki oraz opublikował wiadomość z nową informacją dla ofiar ataku.

Trzeba przyznać, że afera NotPetya robi się z dnia na dzień coraz ciekawsza i rozwija się zgodnie z rekomendacją przypisywaną Hitchcockowi: „Film powinien zaczynać się od trzęsienia ziemi, potem zaś napięcie ma nieprzerwanie rosnąć”. Kilka godzin temu zebrane przez przestępców bitcoiny ruszyły w drogę a w sieci pojawił się pierwszy komunikat od autorów ataku.

Bitcoiny i transfery

Na adres 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX, na który można było wpłacać okup za odzyskanie plików wpłynęło ok. 4BTC. Wczoraj w nocy z adresu wykonano trzy transakcje. Najpierw dwa przelewy po ok. 0,01 BTC a następnie reszta kwoty powędrowała na inny rachunek. Pierwsze przelewy trafiły na konta serwisów Pastebin oraz DeepPaste – ktoś kupił za nie usługę umożliwiającą umieszczanie w sieci informacji. Pozostało zatem czekać na publikację – i po kilkudziesięciu minutach pojawił się pierwszy link…

Czytaj więcej na: https://zaufanatrzeciastrona.pl

Komputery ofiar NotPetya mogły być zainfekowane co najmniej od kwietnia

Dzięki prowadzonym analizom ataku NotPetya na jaw wychodzi coraz więcej ciekawych informacji. Najnowsze doniesienia wskazują, że zaatakowane firmy mogły być zainfekowane przez przestępców już w kwietniu tego roku.

Już pierwszego dnia ataku wyszło na jaw, że ukraińskie firmy, których komputery padły ofiarą NotPetya, zainfekowane zostały poprzez złośliwą aktualizację oprogramowania MEDoc, służącego do prowadzenia ewidencji finansowej i rozliczania podatków. Choć producent oprogramowania używanego przez 400 000 klientów odrzuca zarzuty o nieświadomy udział w ataku, to najnowsze badania firmy ESET wskazują że aktualizacje MEDoc były zainfekowane już od kwietnia a serwer aktualizacji programu był jednocześnie serwerem C&C…

Totalna katastrofa

W obliczu zarzutów wobec producenta MEDoc badacze przyjrzeli się wcześniejszym aktualizacjom tej aplikacji. ESET przeanalizował wszystkie pliki serwowane w roku 2017 i odkrył, że przynajmniej trzy z dystrybuowanych aktualizacji posiadały dodatkowy, sprytnie ukryty kod, działający jako specjalnie w tym celu skonstruowana tylna furtka. Chodzi o wersje:

- 01.175-10.01.176, wydaną 14. kwietnia 2017,

- 01.180-10.01.181, wydaną 15. maja 2017,

- 01.188-10.01.189, wydaną 22 czerwca 2017.

Co ciekawe nie każda aktualizacja posiadała tego backdoora – cztery aktualizacje między 24. kwietnia a 10. maja był czyste, podobnie jak siedem aktualizacji wydanych pomiędzy 17. maja a 21. czerwca…

Czytaj więcej na: https://zaufanatrzeciastrona.pl

Przestępcy kontrolowali komputery swoich ofiar na długo przed atakiem

Wychodzą na jaw kolejne informacje na temat głośnego ostatnio cyberataku na ukraińskie firmy i instytucje, który rykoszetem uderzył w podmioty na całym świecie. Według ekspertów od cyberbezpieczeństwa atakujący mieli dostęp do komputerów swoich ofiar na długo przed samym atakiem, a swoje cele namierzali i rozpoznawali po odpowiedniku polskiego numeru REGON.

Niewykluczone, że sam cyberatak i zniszczenie danych tysięcy firm było zakończeniem zrealizowanych wcześniej innych działań.

Departament Cyberpolicji Narodowej Policji na Ukrainie potwierdził diagnozę, iż sprawcy wykorzystali do realizacji swoich działań legalne oprogramowanie M.E.Doc – popularny na Ukrainie program, służący do wymiany dokumentów i danych finansowych. Anton Cherepanov z firmy ESET, analizując ostatnie wydarzenia, stwierdził, że atakujący najpierw włamali się do samego programu M.E.Doc. Dodali wtedy do niego przygotowaną przez siebie złośliwą zawartość. Wszystko to niezauważenie dla swoich ofiar. Automatyczne aktualizacje M.E.Doc rozesłały wspomniany dodatek do wszystkich firm, korzystających z tego oprogramowania, dając atakującym nową możliwość – dostęp do sieci i danych nieświadomych niczego ofiar…

Czytaj więcej na: http://di.com.pl

Petya i WannaCry pokazały, jak bardzo bezpieczne są chmury

Ostatnie ataki na systemy komputerowe przeprowadzone przy użyciu szkodliwych programów typu ransomware (takich jak Petya i WannaCry) dobitnie pokazały, że chmury są dużo bezpieczniejsze od klasycznych centrów danych. Proszę bowiem zwrócić uwagę na fakt, że ofiarami tych ataków nie byli nigdy dostawcy usług chmurowych. To chyba najlepszy dowód, że teza ta jest słuszna.

Szkodliwe oprogramowanie Petya narobiło ostatnio dużo szkód szczególnie w dwóch krajach. Chodzi o Ukrainę i USA. Jest to bardzo groźny malware typu ransomware, który szyfruje dane działając w podobny sposób co inne oprogramowanie tego typu noszące nazwę WannaCry…

Czytaj więcej na: http://www.computerworld.pl

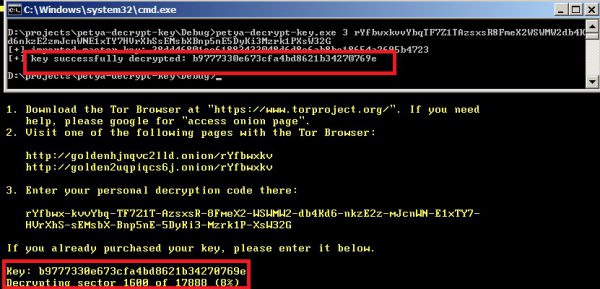

Ratunek dla ofiar Petya? Odszyfrowali przykładowy plik – prawdopodobnie posiadają uniwersalny klucz prywatny

Dzisiaj pojawiła się możliwość kupna uniwersalnego klucza prywatnego użytego w najnowszym wariancie Petya. Cena – 100 BTC. Jak owy klucz miałby działać?

W pierwszej fazie Petya szyfruje pliki o wybranych rozszerzeniach za pomocą algorytmu AES. Klucz do AES-a jest losowany i szyfrowany kluczem publicznym twórcy malware. Mając więc klucz prywatny można by zdeszyfrować klucz AES i dalej odszyfrować pliki. Czy to zadziała?

Załoga serwisu Motherboard we współpracy z ESET wykonała mały eksperyment. Z maszyny wirtualnej zainfekowanej Petya pobrali wybrany, zaszyfrowany plik Worda i razem tworzonym przez malware plikiem readme.txt i wysłali go do oferujących na sprzedaż klucz prywatny (zaoferowali oni „testowe” odszyfrowanie jednego pliku). Po dwóch godzinach otrzymali… prawidłowy zdeszyfrowany plik…

Czytaj więcej na:https://sekurak.pl

Autor udostępnił klucz prywatny dla wszystkich (starych) wersji Petya!

Dla najnowszej wersji Petya (EternalPetya/NotPetya) ktoś żąda 100 BTC, tymczasem niejaki Janus, udostępnił klucz prywatny z wysokim prawdopodobieństwem umożliwiający deszyfrację dla wszystkich poprzednichwersji Petya (dla pewności: niestety nie wliczamy w to najnowszej odmiany). Kto więc zachował obraz zaszyfrowanego dysku, może otwierać szampana. Moment ten może wyglądać tak:

ZUS przyznaje: Posiadacze profilu PUE ZUS nie powinni dostać listów z informacją o stanie kont

Skarżycie się, że dostajecie od ZUS-u listy z informacjami o stanie konta, mimo iż wcześniej założyliście profile na Platformie Usług Elektronicznych ZUS. Taka sytuacja nie powinna mieć miejsca.

Rok temu pisaliśmy o tym, że ZUS ma prawo wysyłać do was listy z mnóstwem waszych danych, aby poinformować was o stanie konta jako ubezpieczonego. Informowaliśmy, że założenie konta na PUE ZUS powinno wstrzymać wysyłanie tych listów do was, a tym samym powinno sprawić, że wasze cenne dane nie będą się obijać po skrzynkach pocztowych lub klatkach schodowych.

W ostatnich dniach w komentarzach pisaliście, że otrzymujecie listy mimo założenia konta na PUE ZUS. Niektórzy komentujący sugerują, że to normalne gdyż ustawa bezwzględnie zobowiązuje ZUS do wysyłania listów (co nie jest prawdą, bo Art. 50 ust. 1h Ustawy o systemie ubezpieczeń społecznych wyraźnie mówi, że “ZUS nie wysyła” informacji do tych, którzy założyli profil w jego systemie teleinformatycznym)…

Czytaj więcej na: https://niebezpiecznik.pl

Pracownicy CIA zhakowali i okradali automaty z batonikami w siedzibie agencji

Kto nigdy nie został okradziony przez automat z batonikami, niech pierwszy rzuci kamieniem. Tym razem jednak role się odwróciły i to automaty zostały okradzione przez pracowników CIA – i to w dość trywialny sposób.

Automaty z Colą i batonikami często padają ofiarami bezwzględnych ataków. Choć dominują przypadki użycia brutalnej siły (w tym wypadku rozumianej dosłownie poprzez wykorzystanie grawitacji oraz bezwładności w celu wydobycia batników bez uiszczania opłaty), to zdarzają się także sprytniejsze zagrania – takie jak w wykonaniu pracowników CIA, zatrudnionych poprzez firmy podwykonawcze.

Hack prosty i skuteczny

Ujawniony raport Biura Inspektora Generalnego, badającego różne nadużycia w instytucjach państwowych, dość szczegółowo opisuje metodę użytą do zhakowania automatów oraz sposób złapania sprawców. Niestety historia jest krótka a exploit trywialny. System automatów serwujących napoje i przekąski w siedzibie CIA obsługiwany jest przez rozwiązanie FreedomPay. Umożliwia ono dokonywanie zakupów za pomocą kart przedpłaconych. Analiza wyników działania automatów obsługujących pracowników CIA wykazała niepokojące anomalie. Towarów ubywało, a płatności nie przybywało. CIA zainstalowała zatem kamery monitorujące automaty, w których najczęściej dochodziło do anomalii, by wyjaśnić to zjawisko…

Czytaj więcej na: https://zaufanatrzeciastrona.pl

Dwuskładnikowe uwierzytelnianie można złamać. Zobacz jakie to proste!

Dla części z Was to, co napiszemy nie będzie niczym odkrywczym. Antyweb ma jednak misję dotarcia również do mniej świadomych czytelników, którzy poznali już dwuskładnikowe uwierzytelnianie i korzystają z niego na co dzień, ale nie wiedzą, że i na to jest metoda. Warto być świadomym możliwości przejęcia naszego konta, bo wbrew pozorom jest to bardzo prosta operacja.

Obszerne opracowanie autorstwa Nethanela Gelerntera, Seni Kalmy, Bara Magnezi’ego oraz Hena Porcilana z IEEE Security wskazuje, że dróg dotarcia do celu ataku mimo dwuskładnikowego uwierzytelniania jest mnóstwo. Wcale nie trzeba atakować bezpośrednio infrastruktury, z której zamierzamy wykraść dane. Nie trzeba także atakować żadnej innej, gdzie mogą znajdować się „dane porównawcze”, które mogą nam posłużyć do kolejnych przejęć w innych usługach.Wystarczy odrobina socjotechniki i pomysłowości (czyli atak Man in the Middle) – ludzie mogą dać się nabrać i dosłownie sami zastawić na siebie wnyki.

Dwuskładnikowe uwierzytelnianie nie chroni Cię w sposób absolutny. Tutaj też musisz być ostrożny

Niektórym z nas wydaje się, że jesteśmy absolutnie bezpieczni tylko dlatego, że aktywowaliśmy funkcję dwuskładnikowego uwierzytelniania w newralgicznych usługach. Do obsługi tego mechanizmu mamy albo aplikacje, albo standardowy dla telefonów komórkowych kanał informacyjny, czyli wiadomości tekstowe. W razie nierozpoznanego logowania z nowego urządzenia, osobno zostaniemy poproszeni o podanie kodu, który zostanie nam dostarczony w ramach aplikacji – menedżera logowań lub wiadomości tekstowej. Ta pierwsza opcja jest znacznie bezpieczniejsza. Druga natomiast jest banalnie prosta do „ominięcia”…

Czytaj więcej na: http://antyweb.pl

1.5 miliona dolarów w 2 miesiące? Wystarczy kilka starych exploitów i złe chęci…

Checkpoint opisuje androidowy malware o nazwie CopyCat, który wg szacunków tylko w dwa miesiące potrafił zainfekować około 14 milionów Androidów – z czego aż 8 milionów zostało zrootowane.

Operacja – wg wyliczeń Checkpointa – przyniosła 1.5 miliona dolarów przychodu, który był generowany przez różne odmiany fałszywych reklam (były to ordynarne popupy, ale również bardziej wysublimowane metody monetyzacji)…

Czytaj więcej na: https://sekurak.pl

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL