Nigdy nie mów, że utrata danych nie może ci się zdarzyć

Policja z niewielkiego miasteczka Cockrell Hill w stanie Teksas na skutek ataku ransomware straciła materiały dowodowe z ostatnich ośmiu lat. Dane nie zostały odzyskane. Historia ta nie miałaby prawa się wydarzyć, gdyby amerykańscy stróżowie prawa częściej wybierali serwery QNAP NAS.

Scenariusz działania ataków ransomware zawsze jest podobny. Do skrzynki e-mail pracownika trafia sfałszowana wiadomość, której otwarcie prowadzi do zainfekowania komputera. Nie inaczej było w przypadku posterunku policji w Cockrell Hill. Korespondencja nadeszła z któregoś ze służbowych adresów, więc nikt nie podejrzewał niczego złego do czasu, gdy dane przechowywane na serwerze zostały zaszyfrowane. Rezultat? Gigabajty utraconych materiałów dowodowych z ostatnich ośmiu lat – materiałów wideo z kamer zamontowanych w ubraniach funkcjonariuszy i w samochodach, zapisów z monitoringu, wiele zdjęć i dokumentów pakietu Office. System backupu nie zadziałał, bowiem problem zauważono już po tym, jak zostały wykonane kopie zapasowe. Nie był to jednak żaden ukierunkowany atak hakerski. W toku dochodzenia winą obarczono Trojana Locky, który aktywnie rozprzestrzenia się na całym świecie. Czy taka sytuacja mogłaby wydarzyć się w Polsce? Takie sytuacje zdarzają się w Polsce!

Migawki zapobiegają utracie danych

Migawki (ang. snapshots) to funkcja serwerów QNAP, która umożliwia uchwycenie stanu systemu w dowolnym momencie. Wszystko po to, aby w późniejszym czasie móc sprawnie przywrócić system operacyjny urządzenia do pożądanego stanu, a także odzyskać pojedyncze pliki, jeśli zostaną one przypadkowo usunięte lub nadpisane…

Czytaj więcej na: http://www.pcworld.pl

Polska musi jak najszybciej powołać wojska cybernetyczne uważają eksperci

Niemcy zdecydowali o utworzeniu specjalnej formacji skupiającej wojskowe zdolności do prowadzenia działań w obszarze cyberprzestrzeni, czyli Dowództwa Obszaru (Przestrzeni) Cybernetyczno – Informacyjnego (KdoCIR). Jak najszybciej, podobne kroki powinna podjąć również Polska. To warunek konieczny w procesie budowy skutecznego systemu cyberobrony kraju oraz wzmocnienia potencjału obronnego NATO. Polskie MON planuje przeznaczyć na ten cel 2 mld zł.

Biorąc pod uwagę postanowienia warszawskiego szczytu Sojuszu, podczas którego cyberprzestrzeń uznana została za domenę działań wojennych, działania niemieckich władz należy uznać nie tylko za uzasadnione, ale i konieczne. Na gruncie polskim, postulat konsolidacji cyber-zdolności posiadanych przez Siły Zbrojne RP podnoszony był już wielokrotnie. Jak wskazywał Instytut Kościuszki, prezentując rekomendacje I Polskiego Forum Cyberbezpieczeństwa – CYBERSEC PL z roku 2016, w ramach Sił Zbrojnych RP powinien zostać utworzony efektywnie funkcjonujący rodzaj sił zbrojnych dedykowany do prowadzenia działań w cyberprzestrzeni. Jak informuje m.in. Rzeczpospolita, decyzja o powołaniu wojsk cybernetycznych zapadła już w polskim resorcie obrony narodowej, ale wdrożenie konkretnych rozwiązań będzie wymagało podjęcia skutecznych i odpowiednio skoordynowanych działań.

– Tworząc krajową cyber-formację wojskową, musimy zbudować zdolności operacyjne oddziałów zarówno na poziomie defensywnym, jak i ofensywnym. To dziś jeden z głównych priorytetów polskiej armii, która z uwagi na niestabilną sytuację geopolityczną powinna wyjątkowo dobrze przygotować się na zagrożenia o charakterze hybrydowym. Taki postulat wysuwamy już od dawna, a niemiecki KdoCIR może posłużyć za dobry przykład tego typu rozwiązań – komentuje dr Joanna Świątkowska, ekspert Instytutu Kościuszki, dyrektor programowa CYBERSEC.

Warto zauważyć, że wzmacnianie potencjału cyfrowego sił zbrojnych to trend, który możemy zaobserwować w przypadku największych i najbardziej zaawansowanych armii na świecie. – W 2009 r. Stany Zjednoczone powołały do życia Cyber Command, powstałe z połączenia dwóch dotychczasowych instytucji, Joint Task Force – Global Network Operations (odpowiedzialnego za bezpieczeństwo funkcjonowania systemów informacyjnych Departamentu Obrony USA) oraz Joint Functional Component Command – Network Warfare (odpowiedzialnego za operacje sieciowe). Poza USA, również szereg innych państw skoncentrowało wojskowe cyber-zdolności pod jednolitym dowództwem. Wśród nich wyróżnić możemy na przykład Izrael, Chiny, czy Koreę Południową – podkreśla komandor porucznik Wiesław Goździewicz, ekspert Instytutu Kościuszki, radca prawny w Centrum Szkolenia Sił Połączonych NATO w Bydgoszczy…

Czytaj więcej na: http://di.com.pl

Ta poprawka ochroni komputer Windows XP przed atakami WannaCrypt

Microsoft udostępnił pakiet bezpieczeństwa dla komputerów Windows XT, który chroni je przed atakami złośliwego oprogramowania WannaCrypt (znanego również jako WannaCry). W dalszej części wiadomości informujemy, jak go pobierać i instalować.

Otwieramy najpierw opracowany przez Microsoft dokument noszący nazwę Customer Guidance for WannaCrypt i wybieramy znajdującą się na końcu wyświetlonej przez komputer strony wersję systemu operacyjnego umieszczoną w sekcji „Download localized language security updates”.

W naszym przypadku będzie to opcja Windows XP SP3 x86. Po jej wybraniu pojawia się okienko Select Language w którym wybieramy pozycję Polish. Pojawi się wtedy następna strona na której znajduje się szczegółowa instrukcja instalacji pakietu i przycisk Pobierz, po kliknięciu którego komputer przystępuje do pobierania pliku noszącego nazwę WindowsXP-KB4012598-x86-Embedded-Custom-PLK.exe…

Czytaj więcej na: http://www.computerworld.pl

Śledzimy potężny cyberatak WannaCry

Na całym świecie 200 tysięcy urządzeń z systemem Windows zostało zainfekowanych przez ransomware. Złośliwy kod zablokował komputery przedsiębiorstw i instytucji w 150 krajach. WannaCry prawdopodobnie na naszych oczach przechodzi do historii cyberbezpieczeństwa. A Microsoft wysuwa oskarżenia pod adresem służb specjalnych, obarczając je współodpowiedzialnością za kryzys.

Prezydent koncernu i szef Działu Prawnego, Brad Smith uderza w Narodową Agencję Bezpieczeństwa i Centralną Agencję Wywiadowczą. Uważa, że NSA i CIA przyczyniły się do powstania WannaCry. Według nieoficjalnych informacji, o których pisaliśmy już w CHIPie, złośliwy kod stworzono w oparciu o narzędzia, jakie wypłynęły z laboratoriów amerykańskich służb. Ransomware wykorzystuje luki w starszych wersjach Windowsa. Brad Smith stwierdza, że NSA i CIA robią z tych słabości oprogramowania użytek i udostępniają wiedzę o nich, zamiast zadbać o bezpieczeństwo. W konsekwencji dochodzi do „ogromnych zniszczeń”. Przedstawiciel Microsoftu nie przebiera w słowach: „to tak, jak gdyby armia USA pozwoliła na kradzież kilku swoich rakiet Tomahawk”…

Czytaj więcej na: http://www.chip.pl

Złośliwy ransomware WannaCry zbiera żniwo na całym świecie

W weekend wiele instytucji państwowych zostało zaatakowanych przez groźny ransomware o nazwie „WannaCry”. Ataki dotknęły m.in. brytyjskie szpitale, rosyjskie oraz chińskie ministerstwa, firmy telekomunikacyjne tj. rosyjski Megafon, hiszpańska Telefonica czy portugalski Telecom, a także rosyjskie koleje, uniwersytety, bankomaty czy nawet banery sklepowe. Wszystko działo się błyskawicznie, a winowajcą okazał się niezwykle groźny i skuteczny ransomware o nazwie WannaCry (lub inaczej WanaCrypt0r i WCry), który rozprzestrzenia się poprzez błąd w protokole SMB (TCP:445 i TCP:139). Lukę tę znaną jako EternalBlue ujawniono już w zeszłym miesiącu, aczkolwiek firma Microsoft odpowiednią łatkę bezpieczeństwa wypuściła już w marcu. Na ataki byli więc głównie narażeni Ci, którzy nie mieli zaktualizowanego systemu Windows.

Początkowo wydawało się, że WannaCry został powstrzymany poprzez przejęcie kontroli nad domeną używaną przez atakujących. W rzeczywistości był to tzw. „wyłącznik awaryjny” – kill switch. Złośliwe oprogramowanie zaczęło jednak szybko ewoluować, przez co w dalszym ciągu jest groźne.

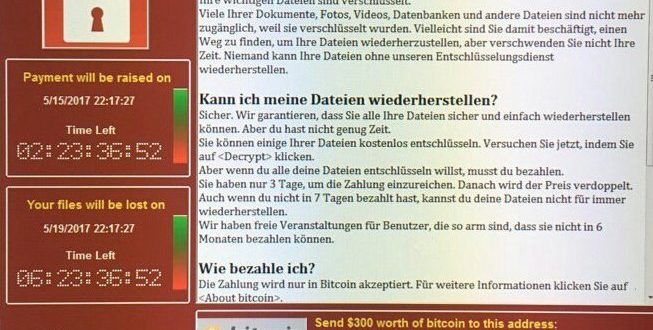

Jak działa robak? Po połączeniu z komputerem przez dziurawy protokół SMB, WannaCry szyfruje pliki dodając własne rozszerzenie WNCRY. Jednocześnie od razu wyświetla komunikat o konieczności zapłaty za możliwość odszyfrowania z powrotem danych. Aby odzyskać dostęp do plików, użytkownik musi w ciągu 3 dni zapłacić 300 dolarów. Po tym czasie, kwota wzrasta do 600 dolarów. Jeśli po tygodniu hakerzy nadal nie odnotują wpłaty, wówczas całkowicie blokują dostęp do plików. Przestępcy mimo to zastrzegli informacje, że mogą po pół roku bezpłatnie odszyfrować dane jeśli użytkownik jest zbyt biedny aby zapłacić. Płatność miała zostać dokonana w bitcoinach, przy czym okazuje się, że hakerzy pokazywali tylko trzy adresy portfeli bitcoin, co mogło spowodować niemożliwość weryfikacji czy dany użytkownik faktycznie zapłacił. Mogło więc się skończyć w ten sposób, że ofiara wpłaciła pieniądze, a mimo to dostęp do własnych plików w dalszym ciągu pozostanie zablokowany…

Czytaj więcej na: https://www.purepc.pl

Europol ostrzega – WannaCrypt może zaatakować w każdej chwili ze zdwojoną siłą

European Union Agency for Law Enforcement Cooperation (w skrócie Europol; Europejski Urząd Policji działający w ramach Unii Europejskiej) informuje, że jak dotąd złośliwe oprogramowanie Wannacrypt (ransomware znany też pod nazwą WannaCry) zaatakowało już co najmniej 200 tys. komputerów zlokalizowanych w 150 krajach.

Ostrzega też, że może to być początek i w tym tygodniu można się spodziewać kolejnych zmasowanych ataków generowanych przez to oprogramowanie.

WannaCrypt to malware typu ransomware co oznacza, że szyfruje przechowywane w pamięci komputera pliki i żąda od ich użytkowników okupu za ich odszyfrowanie. Marlware zaatakował już np. wiele systemów informatycznych obsługujących szpitale w Anglii, paraliżując w ten sposób ich funkcjonowanie. To tylko przykład, gdyż WannaCrypt zdążył już sparaliżować pracę wielu systemów IT rozproszonych po całym świecie…

Czytaj więcej na: http://www.computerworld.pl

Atak totalny. Zaatakowane banki, firmy, urzędy i szpitale na całym świecie

Ransomware o nazwie WannaCry od początku wykrycia w ostatni piątek rozprzestrzenił się na ponad 200 tys. komputerów w ponad 150 krajach na całym świecie – informuje szef Europolu. Po weekendzie sytuacja może się zmienić, kiedy to niektórzy przyjdą do pracy dziś rano.

Dotychczas atak potwierdzono właściwie w każdym sektorze gospodarki: w bankach, firmach telekomunikacyjnych, energetycznych, a także w szpitalach, środkach transportu, mediach oraz urzędach państwowych. Informacja o wymuszeniu okupu pojawiła się też w bankomatach, stacjach benzynowych, czy sklepach. Tak zmasowany atak wywołał paraliż w wielu firmach, które utraciły dostęp do swoich danych, systemów i sieci.

Po wstępnym sukcesie firm bezpieczeństwa i badaczy, którzy zaczęli szukać możliwości ochrony przed atakiem i jeden z badaczy znalazł wyłącznik awaryjny – nazwę domeny, do której połączenie chroniło przed infekcją, powstały kolejne warianty oprogramowania nieposiadające tych cech. Jednocześnie po kilku dniach kampanii, nadal nie wiadomo, kto stoi za atakiem, czy poza żądaniem okupu był jeszcze inny ukryty motyw tego działania lub czy cała sprawa jest efektem ubocznym innego działania…

Czytaj więcej na: http://interaktywnie.com

Polska pominięta przez hakerów. Zagrożenia nie można jednak bagatelizować

Największy w historii atak ransomware ominął Polskę. Druga fala może nas jednak dosięgnąć.

Gigantyczny atak ransomware

Według Europolu w 12 maja doszło do „ataku bez precedensu”, który zebrał 200 tysięcy ofiar w 150 krajach. Cyberprzestępcy wykorzystali lukę w Windows oraz złośliwe oprogramowanie typu ransomware (narzędzia wykradziono z amerykańskiego NSA), które po zainfekowaniu komputera (poprzez otworzenie złośliwego załącznika) szyfrowało pliki i domagało się okupu. Na ich celowniku znalazła się m.in firma Renault i sieci informatyczne szpitali w Wielkiej Brytanii.

Tymczasowe rozwiązanie problemu

13 maja mieszkający w Anglii 22-letni informatyk znalazł sposób na hakerów. Odkrył, że złośliwe oprogramowanie usiłuje nawiązywać łączność z niezarejestrowaną domeną. Po jej zarejestrowaniu atak ustał. Trzeba mieć jednak świadomość, że to tylko tymczasowe rozwiązanie, ponieważ hakerzy na pewno wprowadzą odpowiednie modyfikacje…

Czytaj więcej na: http://www.pcworld.pl

Jak najprawdopodobniej doszło do globalnej infekcji ransomare WannaCry

W piątek 12 maja tysiące komputerów na całym świecie zostało zainfekowanych złośliwym oprogramowaniem WannaCry i zaszyfrowanych w celu wymuszenia okupu. Jak mogło dojść do takiego incydentu i jak uniknąć go w przyszłości?

Jeśli weekend spędziliście z dala od wszelkich ekranów, to krótko przypomnimy najważniejsze informacje. W piątek, około godziny 8 rano naszego czasu, na komputerach firmowych i prywatnych komputerów zaczęły się pojawiać komunikaty nowego wariantu ransomware, żądającego 300 dolarów okupu za odszyfrowanie plików. Choć podobne przypadki nie są użytkownikom obce, ten był dużo bardziej niepokojący – identyczne komunikaty pojawiały się na dziesiątkach i setkach komputerów znajdujących się w tych samych biurach. Wkrótce było jasne, że ransomware instalowany jest przez robaka, który potrafi sam rozmnażać się wewnątrz zainfekowanej sieci. Niektóre firmy, tak jak hiszpańska Telefonica, zostały dotknięte tak mocno, że musiały wysłać do domu wszystkich pracowników nie usuwających awarii. Inne, jak ok. 20% brytyjskich szpitali, musiały odsyłać klientów, których nie mogły obsłużyć na skutek niedostępności systemów. Problemy odczuwali tacy giganci jak FedEx, Renault, Nissan, koleje w Niemczech i Rosji, a także banki, firmy telekomunikacyjne i ministerstwa, głównie w Europie i Azji. Dzięki szczęśliwemu zbiegowi okoliczności skala infekcji powoli maleje, ponieważ jeden z badaczy zarejestrował domenę używaną przez złośliwy program do sprawdzenia, czy powinien się uruchomić, czy nie, nieświadomie w dużej mierze blokując dalsze rozprzestrzenianie się robaka. Powstały co prawda nowe warianty, jednak skala ich działania jest dużo mniejsza. Licznik połączeń do kilku domen wirusa wskazywał w szczytowym momencie ponad 230 tysięcy przypadków WannaCry w ciągu doby. Jak jednak robak dostał się do pierwszych ofiar?

Tajemnicza metoda infekcji

W świecie komputerowych wirusów, podobnie jak wśród wirusów biologicznych, istnieje pojęcie „pacjenta zero”, czyli miejsca, od którego zaczęła się infekcja. W ostatnich czasach komputerowe wirusy najczęściej dostarczane są ofiarom poprzez pocztę elektroniczną. Także w przypadku WannaCry spodziewanego się takiego wariantu. Wygląda jednak na to, że 3 doby od wykrycia infekcji nadal nikt nie znalazł kopii robaka wysłanej w piątek rano za pomocą poczty elektronicznej. Firmy antywirusowe dysponują świetnym monitoringiem sytuacji na komputerach milionów użytkowników, lecz mimo tego żadna nie wskazała do tej pory na metodę zainfekowania pierwszych ofiar. Przez chwilę pojawiały się informacje, że były to wiadomości z załącznikiem w formacie PDF zawierającym osadzony dokument Worda, jednak wkrótce okazało się, że była to kampania innego ransomware – Jaff. Do tej pory brak jednoznacznego potwierdzenia metody infekcji, co przybliża nas do wniosków opisanych poniżej.

Czytaj więcej na: https://zaufanatrzeciastrona.pl

Microsoft wydaje walkę szkodliwemu oprogramowaniu WannaCrypt

Korporacja zdecydowała się na bezprecedensowy krok. Zapowiedziała w piątek 14. maja, że udostępni użytkownikom komputerów pracujących pod kontrolą nie wspieranych już wersji systemu Windows pakiety bezpieczeństwa, które ochronią ich przed atakami szkodliwego oprogramowania WannaCrypt (ransomware), które od kilku dni zalewa świat unieruchamiając wiele systemów IT.

Są to pakiety bezpieczeństwa przeznaczone dla komputerów pracujących pod kontrolą systemów operacyjnych Windows XP, Windows 8 i Windows Server 2003. Wszystkie systemy nie są już wspierane: Windows XP od kwietnia 2014 roku, Windows 8 od połowy 2016 roku oraz Windows Server od połowy 2015 roku.

Przykład systemu Windows XP jest szczególny. Nigdy wcześniej Microsoft nie zdecydował się udostępnić pakietu bezpieczeństwa dla systemu operacyjnego, które nie jest wspierany od trzech lat…

Czytaj więcej na: http://www.computerworld.pl

WannaCrypt / Wana Decrypt0r 2.0 / Wanacry – jak się chronić?

Mowa jest już o co najmniej 200 000 zainfekowanych komputerach na całym świecie. Robak/ransomware znany jako WannaCrypt / Wana Decrypt0r 2.0 / Wanacry rozpowszechnia się wyjątkowo szybko. Zobaczmy jak możemy się chronić.

Zanim zaczniemy, warto powtórzyć, że atak rozpowszechnia się przez sieć – wykorzystywana jest przede wszystkim komunikacja na port 445 TCP (protokół SMB). Aby więc być zarażonym nie trzeba nawet otwierać podejrzanych plików – i z tego też powodu średnia skuteczność antywirusów może być tutaj kiepska (choć jest coraz lepiej).

Obecnie najszybsza i skuteczna metoda to zaktualizowanie Windowsów.

- Jeśli masz wspieraną wersję Windows (np. 7, 8.1, 10, 2008 server) aktualizacja przyszła marcu tego roku. Sprawdź czy masz wgrane wszystkie poprawki.

- Jeśli masz niewspierany system operacyjny – np. Windows XP, Windows 2003 Server, czy starą Vistę – Microsoft wypuścił na nie dedykowane patche. Zainstaluj je ręcznie.

Dobrą wiadomością jest to, że wspierana jest też polska wersja Windowsów…

Czytaj więcej na: https://sekurak.pl

Legiobiznes.pl Marketing*Social Media*Bezpieczeństwo IT*E-biznes*Zarabiane Online

Legiobiznes.pl Marketing*Social Media*Bezpieczeństwo IT*E-biznes*Zarabiane Online