Niebezpieczny protokół SMB1

Okazuje się, że w ostatnich globalnych atakach na serwery obsługujące rozsiane po całym świecie systemy IT, hakerzy wykorzystywali również dziurę znajdującą się w oprogramowaniu, które Microsoft opracował jeszcze w zeszłym wieku.

Nie byłoby w tym nic dziwnego gdyby nie fakt, że narzędzie pozwalające przeprowadzać takie ataki zostało opracowane przez….NSA (U.S. National Security Agency).

Zostało ono przez hakerów wykradzione i następnie udostępnione przez cyberprzestępców znanych jako grupa Shadow Brokers. Analitycy obarczają winą za taki stan rzeczy NSA. Twierdzą oni, że tworząc takie narzędzia agencja powinna informować twórców oprogramowania, że to właśnie w ich konkretnych rozwiązaniach znajdują się dziury, które hakerzy wykorzystują do atakowania systemów IT…

Czytaj więcej na: http://www.computerworld.pl

Niebezpieczny Poradnik Pentestera S01E02: Weryfikacja serwisu pod kątem ataków SQL Injection

Kontynuujemy nasz cykl videoporadników pt. “Niebezpieczny Poradnik Pentestera“. W drugim odcinku (już dostępny na YouTube!) przyglądamy się atakowi SQL injection, który od kilku lat nie powinien już wystąpić w żadnej standardowo pisanej aplikacji, gdyż metody ochrony są znane, proste w użyciu, a jak ktoś programuje z wykorzystaniem frameworka, ta podatność jest prawie niemożliwa do wprowadzenia w kod. Jako pentesterzy, wiemy jednak, że takie błędy wciąż się zdarzają…

Przed publikacją tego artykułu, rzuciliśmy okiem na statystyki wykonywanych przez nas testów penetracyjnych za ostatnie pół roku. W testowanych przez nasz zespół pentesterski serwisach internetowych, podatności SQL injection (i Blind SQL injection) odkryliśmy aż w 6 przypadkach. Bardzo często w tzw. “legacy” kodzie, ale niekiedy także w “autorskich hackach“, czyli wymagających wyjścia poza framework sytuacjach (np. w trakcie obsługi przez serwis danych z ciasteczek, które lądowały do bazy). A więc wciąż warto testować serwisy pod kątem tej podatności. I dziś pokazujemy, jak można to zrobić przy użyciu popularnego narzędzia sqlmap.

Czym jest SQL injection?

Ataki typu SQL Injection polegają na wstrzyknięciu do wnętrza zapytania SQL przygotowanego przez programistę, swojej części kodu, która zmieni zachowanie atakowanej aplikacji. W większości przypadków, do przeprowadzenia tego rodzaju ataków atakujący musi dysponować zaawansowaną wiedzą z zakresu języka SQL, ale nie zawsze jest to wymagane. W tym artykule przedstawimy jedno z popularnych narzędzi do przeprowadzania zautomatyzowanych testów bezpieczeństwa, które nie wymaga od użytkownika niczego, poza wskazaniem parametrów w serwisie, co do której mamy podejrzenia, że mogą być przetwarzane w zapytaniach SQL.

Wersja wideo poradnika

Poradnik jest dostępny na naszym kanale YouTube, ale dla Waszej wygody osadzamy go tutaj:

…a poniżej tekstowy opis odcinka…

Czytaj więcej na: https://niebezpiecznik.pl

Chmurowa usługa chroniąca firmy przed atakami spear phishing

Barracuda ogłosiła wprowadzenie na rynek Barracuda Sentinel, rozwiązania opartego na sztucznej inteligencji, zapewniającego ochronę w czasie rzeczywistym przed atakami typu spear phishing.

Sentinel jest dostarczany jako usługa w chmurze i wykorzystuje sztuczną inteligencję w celu ochrony przed atakami typu „spear phishing”, próbami podszywania się pod inne osoby oraz włamaniami do poczty.

Usługa łączy trzy warstwy: technologię sztucznej inteligencji, wykrywanie fałszywych domen oraz szkolenie z ochrony przed oszustwami w jedno rozwiązanie, chroniące przed takimi spersonalizowanymi atakami. Sentinel komunikuje się z platformami komunikacyjnymi, takimi jak Microsoft Office 365, co pozwala uzyskać dostęp do bieżących i historycznych danych wymaganych w celu zrozumienia istniejących wzorców komunikacyjnych w danej organizacji i zapobiec próbom podszywania się…

Czytaj więcej na: http://www.computerworld.pl

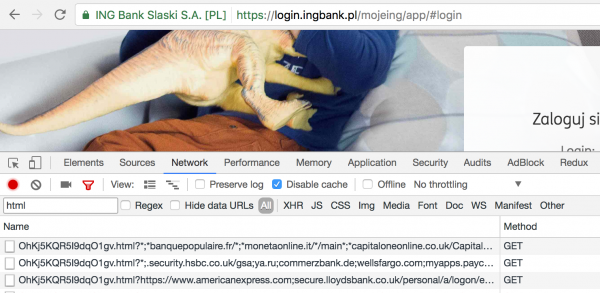

Dziwne rzeczy na stronie ING? To mechanizm prewencyjny

Dostaliśmy dziś od was wiele zgłoszeń dotyczących dziwnych URL-i pojawiających się w tracie logowania do banku ING. Niektórym strona nie ładowała się przez chwilę poprawnie, więc uruchamiali narzędzia dla deweloperów i widzieli niepokojące ich skrypty, dziwne nazwy plików i podejrzane URL-e kierujące do stron logowania do innych banków.

Oto przykład tego, co mogli zobaczyć klienci ING:

fot. Czytelnik Michał

Niepokojące były “dodatki” w URL-ach z nazwami innych banków np.

https://login.ingbank.pl/OhKj5KQR5I9dqO1gv.html?https://www.americanexpress.com;

secure.lloydsbank.co.uk/personal/a/logon/entermemorableinformation.jsp;

https://www.americanexpress.com;https://www.americanexpress.com;

https://www.workbench.de/webcorpo/do/;https://www.workbench.de/webcorpo/do/;

http://www.inbiz.intesasanpaolo.com/portalEiam0/sma/loginmode_vetrina.f;

http://www.inbiz.intesasanpaolo.com/portalEiam0/sma/loginmode_vetrina.f

×tamp=1499681787689

Czytaj więcej na: https://niebezpiecznik.pl

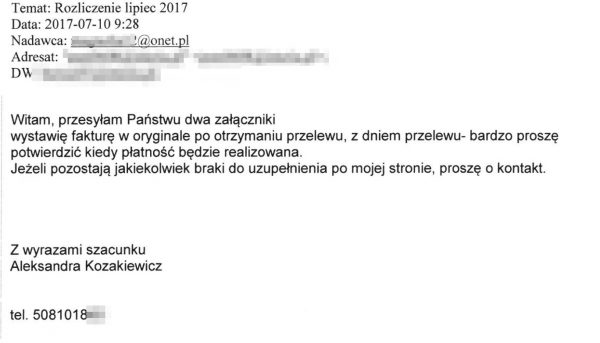

Uwaga na nową falę spamu z zainfekowanymi fakturami. Ostrzeżcie księgowe!

Od kilku godzin otrzymujemy od Was e-maile w sprawie nowej kampanii ze złośliwym oprogramowaniem. Tym razem częściej niż odbiorcy złośliwych e-maili, o sprawie informują nas …nadawcy tych wiadomości. Choć tak naprawdę, wcale nie są prawdziwymi nadawcami. E-maile ze złośliwym załącznikiem XLS wysłał ktoś inny, ale w stopce ten ktoś umieszcza różne imiona i nazwiska, a przede wszystkim “losowe” numery telefonów. Czasem jednak “losowy numer” jest przez kogoś używany. I ten ktoś dziś będzie mieć bardzo ciężki dzień…

Oto jak wyglądają wiadomości:

From: katarzyna.jarszak@interia.eu

Sent: Monday, July 10, 2017 9:51 AM

To: Subject: Rozliczenie czerwiec 2017Witam, przesyłam Państwu dwa załączniki

wystawię fakturę w oryginale po otrzymaniu przelewu, z dniem przelewu- bardzo proszę potwierdzić kiedy płatność będzie realizowana.

Jeżeli pozostają jakiekolwiek braki do uzupełnienia po mojej stronie, proszę o kontakt.Z wyrazami szacunku

Tadeusz Sienkiewicz

tel. 50810XXXX

Czytaj więcej na: https://niebezpiecznik.pl

Zwiększona ilość malware na Linuksie i macOS w 2016 roku

Windows jest najpopularniejszym systemem operacyjnym na laptopach i komputerach stacjonarnych, a co za tym idzie, to właśnie na niego pojawia się najwięcej wszelkiego rodzaju wirusów i złośliwego oprogramowania. Do niedawna, duża część użytkowników uważała, że Linux i macOS należą do bezpiecznych OSów, a to właśnie użytkownicy „okienek” powinni obawiać się coraz bardziej o utratę swoich danych.

Niedawna historia z głośnym malware Petya, które zaatakowało w głównej mierze komputery w Rosji i na Ukrainie wydaje się to potwierdzać. Fakt, że na Linuxa i macOS powstaje mniej złośliwego oprogramowania wcale nie oznacza jednak, że systemy te należą do całkowicie bezpiecznych. Jak się właśnie okazuje, właściciele sprzętu z tymi OSami wcale nie powinni spać bezpiecznie.

Grupa AV-Test opublikowała najnowszą wersję corocznego raportu skoncentrowanego na cyberprzestępczości. Wynika z niego, że znacząco spadła ilość zagrożeń, które w jakikolwiek sposób mogą wyrządzić szkody na komputerach z zainstalowanym systemem Windows. Nie oznacza to oczywiście od razu, że użytkownicy mogą przestać dbać o bezpieczeństwo swoich danych. Jednak zastanówmy się, co jest najbardziej znaczącym czynnikiem takiego obrotu spraw? Chciałoby się na pierwszym miejscu powiedzieć, że jest to głównie zasługa Microsoftu, który od kilku lat dzielnie stara się walczyć z twórcami złośliwego oprogramowania, niestety z niezbyt dobrym skutkiem…

Czytaj więcej na: https://www.purepc.pl

Boty wspierające Trumpa wróciły by szkodzić Macronowi. Istnieje między nimi związek

Do takiego wniosku doszedł dr Emilio Ferrara, który bada aktywność wyborczych botów. Jego zdaniem to wcale nie musi być Rosja. Możliwe, że po prostu istnieje czarny rynek botów do wprowadzania wyborców w błąd.

Podczas (i po) kampanii prezydenckiej w USA dość powszechny był pogląd, że wyborcy w USA zostali zmanipulowani z użyciem social mediów, m.in. Twittera. Później do podobnych manipulacji dochodziło we Francji. Wielu komentatorów (m.in. firma Trend Micro) przypisywało te działania Rosji, twierdząc dodatkowo, że poza prowadzeniem kampanii dezinformacyjnych włamywano się także na skrzynki e-mail polityków. Teraz tę teorię częściowo potwierdził dr Emilio Ferrara z University of Southern California. Według niegoistnieje powiązanie pomiędzy botami wspierającymi Trumpa w roku 2016 i tymi które oczerniały Macrona.

Emilio Ferrara z ostrożnością typową dla naukowców nie dochodzi do wniosku, że “to wina Rosji“. Jego zdaniem dokonywanie takich atrybucji jest trudne i to samo powtarzamy Wam w praktycznie każdym artykule poświęconym “cyberatakom”. Choć ciężko wskazać kto dokładnie stoi za atakami, to można sądzić, że z całą pewnością istnieje czarny rynek politycznej dezinformacji. I ktoś na tym w ten czy inny sposób zyskuje.

Ile jest człowieczeństwa w tweetach?

Ferrara opisał swoje ustalenia w 33-stronicowym artykule. Jest on wynikiem analizy 17 mln postów z Twittera opublikowanych między 27 kwietnia i 7 maja 2017 roku. Przy pomocy uczenia maszynowego oraz modelowania behawioralnego oddzielono boty od żywych ludzi. Analizując zachowania jednych i drugich udało się ustalić m.in. dlaczego wycieki na temat Macrona (tzw. MacronLekas) miały ograniczony wpływ na wybory we Francji. Wywołały one zaangażowanie głównie u skrajnie prawicowych anglojęzycznych użytkowników Twittera, zatem miały ograniczony wpływ na ludzi francuskojęzycznych, którzy naprawdę wybierali prezydenta…

Czytaj więcej na: https://niebezpiecznik.pl

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

![Zwiększona ilość malware na Linuksie i macOS w 2016 roku [3]](https://www.purepc.pl/image/news/2017/07/09_zwiekszona_ilosc_malware_na_linuksie_i_macos_w_2016_roku_2.jpg)