Cyberataki: prawdziwe zagrożenie dla firm

Badanie przeprowadzone niedawno przez firmę Barracuda Networks pokazało, że poczta elektroniczna pozostaje podstawowym wektorem infekcji szkodliwym oprogramowaniem. Okazuje się, że spośród tych organizacji, które potrafiły zidentyfikować źródło ataku ransomware’owego, aż 76 proc. zostało zaatakowanych przez pocztę e-mail.

Badanie Barracuda Networks przeprowadzono wśród dużych organizacji zatrudniających od 500 do 10 tysięcy pracowników. Ponad połowa (56 proc.) respondentów przyznała, że była celem cyberataków, a 84 proc. (79 proc. w regionie EMEA) spośród nich twierdziło, że wpływ tych ataków jest wyraźnie odczuwalny.

W rzeczywistości organizacje były celem średnio pięciu cyberataków, a 43 proc. ankietowanych atakowano więcej niż pięć razy. Jest to jeszcze bardziej zaskakujące, jeśli założyć, że im większa firma, tym większy budżet na bezpieczeństwo informatyczne.

Jeśli chodzi o zagrożenia w poczcie elektronicznej to phishing – zwłaszcza ten ukierunkowany – stał się dla hakerów bardzo dochodowym procederem. Ataki tego typu działają, ponieważ są spersonalizowane. Hakerzy tworzą przekonujące przynęty, na które nabierają się ofiary. Wykorzystują do tego ogromną ilość informacji, jaką udostępniamy o sobie i swoich organizacjach w sieci…

Czytaj więcej na: http://www.computerworld.pl

Ponad tysiąc polskich stron WWW zarażało odwiedzających je internautów

Czasem w świecie bezpieczeństwa zdarza się, że analiza przypadku jednej ofiary prowadzi do identyfikacji setek kolejnych. Poniżej znajdziecie opis takiego właśnie ciągu odkryć przeprowadzonych przez zespół firmy Exatel.

Ataki wodopoju, czyli takie, w których atakujący czeka cierpliwie aż ofiary same do niego przybędą, nie są nam obce. Patrząc tylko na nasze podwórko – niedawno wodopojem były chociażby witryny KNFu czy Urzędu Rejestracji Produktów Leczniczych. Rzadko jednak zdarza się odkryć sieć ponad tysiąca polskich witryn, kontrolowanych z jednego miejsca i regularnie infekujących odwiedzających je internautów.

Uwaga

Gorąco polecamy lekturę całości raportu, zawierającego wiele ciekawych szczegółów – poniżej zamieszczamy jedynie krótkie streszczenie.

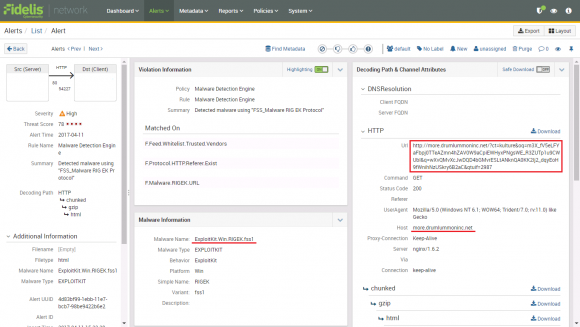

A zaczęło się tak niewinnie

Pewnego kwietniowego dnia sonda Fidelis u jednego z klientów Exatela zidentyfikowała w wewnętrznej sieci korporacyjnej wejście na polską stronę, która zawierała obcy fragment kodu. Wstrzyknięty w stronę kod został rozpoznany przez sondę jako mechanizm startowego przekierowania exploit-kitu RIG. Infekującą witryną był duży portal poświęcony polskiej historii współczesnej.

Analiza incydentu na poziomie trzeciej linii wsparcia SOC pozwoliła odkryć więcej podobnych wydarzeń w ciągu poprzednich sześciu miesięcy. Co ciekawe, każdy analogiczny incydent dotyczył polskiej witryny. Klienci Exatela nie byli atakowani przez exploit-kit RIG na żadnej witrynie zagranicznej. To dość nietypowa sytuacja, wskazująca na wycelowany charakter kampanii. Zmotywowało to zespół do dalszych analiz….

Czytaj więcej na: https://zaufanatrzeciastrona.pl

Jak zabezpieczyć stronę, sklep internetowy przed włamaniami, wirusami. Usuwanie wirusów, malware!Wyciek listy nagrań rozmów z bankami Alior i Nest, dane abonentów i billingi oraz niechciane doładowania. Play chyba ma problemy…

Jeśli jesteś klientem Play to ktoś obcy może mieć podgląd w Twoje dane i billingi. Jeśli dzwoniłeś ostatnio do banku to pewien klient Play może o tym wiedzieć. Poza tym Play ma problemy z niechcianymi doładowaniami, choć trudno ocenić skalę tego problemu. Co gorsza, biuro prasowe Play nie chce wyjaśnić skąd te problemy się biorą i czy zostaną rozwiązane.

“Stare” numery widoczne w Play24

Nasz Czytelnik, Matt, już we wrześniu ubiegłego roku zgłosił nam ciekawą rzecz. Miał numer na kartę w Play i korzystał z usługi Play24. Po jakimś czasie zapomniał o tym numerze, który zresztą stracił ważność. Kiedy Matt kupił nowego prepaida, przypomniał sobie o tym starym i postanowił zajrzeć do Play24.

Mam w zwyczaju sprawdzać zanim coś usuwam więc wchodzę na stary numer i co widzę: numer został przypisany do innej osoby posiadającej aktywny pakiet (rodzinny), pełna możliwość podglądu danych osobowych, faktur, połączeń, i wyeksportowanych kontaktów, itd. Dostępna jest również zmiana parametrów oferty, adresów korespondencyjnych tak jak własnego konta. Zapewne wymaga to potwierdzenia via sms/email ale te też można zmienić (chyba bez potwierdzenia – nie chcę sprawdzać).

To był pierwszy tego typu zgłoszony nam przypadek, kiedy któryś z naszych Czytelników zobaczył na swoim koncie Play24 dane innej osoby, która “odziedziczyła” jego stary numer numer. Kilka miesięcy później — w kwietniu — napisał do nas Piotr z tym samym problemem. Zobaczył dane innego abonenta, który obecnie korzystał z jego “starego” numeru:

Do swojego konta mam podpiętych kilka około 10 numerów (mój, żony, siostry, itp). Jeden z nich został dezaktywowany końcem tamtego roku… ale z konta PLAY24 nie został usunięty… Ktoś podpisując umowę w Play dostał ten mój numer który został dezaktywowany, a ja obecnie mam dostęp do [jego] danych osobowych, bilingow, pakietów z mojego konta. Lecz nie powinienem mieć do tego dostępu.

Dwa takie przypadki to już sprawa niepokojąca. Zgłosiliśmy się zatem do Play z prośbą o wyjaśnienia. Rzecznik Marcin Gruszka powiedział nam:

“Mam nadzieję, że to raczej pojedynczy błąd niedopatrzenie niż luka”

Wyjaśnienie sprawy wymagało przekazania firmie Play danych naszego Czytelnika, co zrobiliśmy po uzyskaniu od niego zgody. Sprawa została potem “wyjaśniona”, czyli Play sprawił, że numery zniknęły z konta Piotra. Niestety Play nie powiedział nam z czego wynikał błąd i czy może on występować częściej. Okazało się, że sytuacja w której dane osobowe klientów Play (i nie tylko dane osobowe) są widziane przez innych, dalej występuje…

Czytaj więcej na: https://niebezpiecznik.pl

Roboty przemysłowe podatne na hakowanie

Firma Trend Micro opublikowała raport, z którego wynika, że wykorzystywane dziś roboty przemysłowe są zagrożeniem równie dużym co pomocą.

W fabrykach na całym świecie znajduje się coraz więcej robotów. Przenoszą elementy, wykonują odlewy, pracują na linii produkcyjnej, spawają, pakują i przetwarzają… Robią wszystko, o co poprosi je człowiek. I dopóki polecenia wydaje ta osoba, która została do tego oddelegowana, wszystko jest w porządku. Problem zaczyna się wtedy, gdy kontrolę przejmuje cyberprzestępca. A to wcale nie jest scenariusz rodem z hollywoodzkiego filmu.

Hakowanie robotów przemysłowych może prowadzić do tego, że obrócą się one przeciwko człowiekowi. Czy faktycznie jednak jest to możliwe do wykonania? Eksperci z Trend Micro postanowili przyjrzeć się temu tematowi, a wniosek jaki wysnuli najprościej było podsumować w następujący sposób: jest to nie tylko możliwe, ale też wysoce prawdopodobne, bo czasem wręcz bezproblemowe do wykonania.

Łącznie eksperci wykazali kilka istotnych problemów w obszarze bezpieczeństwa. Przede wszystkim: dokumentacja techniczna jest dostępna publicznie, a certyfikaty często są te same dla wszystkich egzemplarzy produktu. Roboty wykorzystują ponadto słabe szyfrowanie transmisji, niezabezpieczone interfejsy WWW…

Czytaj więcej na: http://www.benchmark.pl

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL