Uwaga na atak podszywający się pod polisę Nationale Nederlanden

Jest już dobrze utrwaloną tradycją że na początku każdego miesiąca do skrzynek naszych Czytelników trafia nowa kampania złośliwego oprogramowania podszywająca się pod znaną markę działającą na polskim rynku.

W tym miesiącu zaczynamy od marki Nationale Nederlanden. Od piątkowego popołudnia do skrzynek firm w całej Polsce trafiają wiadomości podszywające się pod tego znanego ubezpieczyciela. Autorem kampanii jest „ten sam co zawsze”, znany jako Thomas. Szczegóły poniżej.

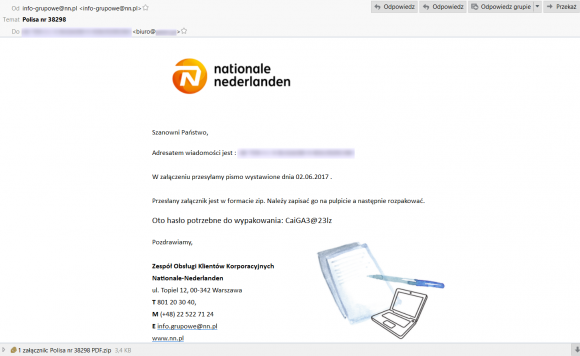

Polisa nr 38298

Wiadomość ma temat „Polisa nr 38298” i wygląda następująco:

Czytaj więcej na: https://zaufanatrzeciastrona.pl

Nie taki WannaCry straszny? Analiza

WannaCry trzymał nas wszystkich w napięciu przed długi czas. Teraz przyszedł czas, by na chwilę obejrzeć się za siebie, przeanalizować go i przyjrzeć się jego szczególnym cechom.

Przebłyski przeszłości

Wszyscy jesteśmy świadomi, jak wyjątkowy był ostatni incydent, i to z kilku powodów. Liczba zainfekowanych komputerów osiągnęła na całym świecie około 200 000 (przyznajmy jednak, że w porównaniu z innymi podobnymi wydarzeniami z przeszłości nie jest to rekordowa liczba). Niewątpliwie jednak, gdy spojrzymy na szybkość rozprzestrzeniania się i agresywność, WannaCry plasuje się w czołówce, razem z takimi przykładami złośliwego oprogramowania, jak Sasser lub Blaster. Dla porównania, w 2003 roku Blaster przedostał się na całym świecie do kilku milionów systemów.

WannaCry przemierzał Ziemię jak burza i w ciągu pierwszych 12 godzin zainfekował około 74 000 komputerów. Jednym z powodów tak zawrotnej szybkości rozprzestrzeniania był fakt, że WannaCry wykorzystywał kod, który pojawił się wskutek wycieku plików z serwerów NSA. W kwietniu grupa hackerów znana jako ShadowBrokers wykradła zbiór możliwych do przetworzenia eksploitów. Wśród nich znalazł się między innymi eksploit ETERNALBLUE, wykorzystujący lukę w używanym na szeroką skalę protokole SMB systemu Microsoft Windows, używanym do udostępniania plików w ramach sieci lokalnej.

Jest to jedna ze wspólnych cech przykładów złośliwego oprogramowania WannaCry i Sasser, mimo że nie są one ze sobą w jakikolwiek sposób powiązane. Fakt ten pokazuje, że wykorzystanie protokołu SMB i powiązanych z nim portów sieci to w przypadku działania złośliwego oprogramowania żadna nowość – twórcy WannaCry nie wykazali się niczym szczególnym. Ironią losu jest fakt, że luka w zabezpieczeniach protokołu SMB, wykorzystywana w wielu narzędziach NSA została przez Microsoft załatana już w marcu. Microsoft zdawał sobie sprawę z jej istnienia już wcześniej, dlatego też zdecydował się zrezygnować z lutowego dnia aktualizacji, by zyskać więcej czasu na załatanie luki. Wszystkie systemy, które skorzystały z marcowej aktualizacji nie były narażone na ataki WannaCry.

Poprzednie wersje

Wszystkie urządzenia, które nie posiadały zainstalowanej aktualizacji były poważnie zagrożone zainfekowaniem – z tego powodu niektóre firmy zdecydowały o zastosowaniu drastycznych środków. W niektórych firmach kazano pracownikom powyłączać komputery i przestać z nich korzystać, by zapobiec rozprzestrzenianiu się infekcji po sieci. Ofiarą WannaCry padły nie tylko te urządzenia, w których nie zainstalowano aktualizacji: luki tej nie zabezpieczono również w starszych systemach operacyjnych Microsoftu, takich jak Windows XP, Server 2003 i Windows 8…

Czytaj więcej na: http://di.com.pl

Zainfekowali 250 mln komputerów, aby zwiększyć wpływy z reklam

Zmodyfikowane przeglądarki na zaatakowanych komputerach generują odsłony reklam, na których zarabia Rafotech, duża agencja digital-marketingu z siedzibą w Pekinie. Zespół badawczy firmy Check Point Software Technologies odkrył dużą operację malware, która zdołała zainfekować ponad 250 milionów komputerów na całym świecie. Zainstalowany malware, którego Check Point nazwał Fireball, przejmuje przeglądarki internetowe zamieniając je w „zombie”. W Polsce malware zainfekował blisko 1/3 sieci firmowych!

Fireball posiada dwie podstawowe funkcje – pierwsza z nich to możliwość uruchomienia dowolnego kodu na komputerach ofiar i pobrania dowolnego pliku lub złośliwego oprogramowania, natomiast druga to przejęcie urządzenia i manipulowanie ruchem internetowym zarażonych użytkowników, w celu generowania przychodów z reklam. Obecnie Fireball skupia się na instalowaniu wtyczek i dodatkowych konfiguracji, by zwiększyć odsłony swoich reklam, jednakże z łatwością może zmienić się w wiodącego dystrybutora dowolnego złośliwego oprogramowania…

Czytaj więcej na: http://interaktywnie.com

Sztuczna inteligencja w rękach cyberprzestępców. Są tylko dwie rady, jak się bronić

Co zrobić, gdy inteligentne maszyny zostaną wykorzystane przez cyberprzestępców? Sztuczna inteligencja jeszcze wzmacnia złośliwe oprogramowanie, będzie wykorzystywać pozyskane dane do wysyłania e-maili z phishingiem, które będą wyglądać jak autentyczne wiadomości wysłane przez człowieka – ostrzega w artykule opublikowanym na łamach portalu BBC.com.pl Andy Powell, szef ds. bezpieczeństwa cybernetycznego w Capgemini UK.

To nie jest teoretyczne zagrożenie, które może wydarzyć się w przyszłości. To realny problem. Inteligentne, złośliwe oprogramowanie, samodzielnie mutujące exploity lub automatycznie generowany i dynamicznie zmieniający się spam już od jakiegoś czasu istnieją.

Oczywiście, sztuczna inteligencja jest bardzo szerokim terminem, a możliwości najczęściej spotykanego dzisiaj złośliwego oprogramowania i narzędzi służących do cyberataków są bliższe inteligentnemu termostatowi niż komputerowi HAL 9000 z filmu „2001: Odyseja kosmiczna”, ale trend jest wyraźnie widoczny.

Zachętą dla cyberprzestępców do sięgania po rozwiązania bazujące na sztucznej inteligencji jest fakt, że wykrywanie złośliwego oprogramowania jest powszechnie realizowane w oparciu o sygnatury. Dlatego złośliwy kod musi się zaadaptować i następnie ewoluować, aby skutecznie działać unikając wykrycia.

Ponadto szkodliwe oprogramowanie może być znacznie bardziej efektywne, jeśli będzie miało możliwość podejmowania własnych decyzji i wyboru odpowiedniej broni w oparciu o rozpoznanie środowiska, w którym się znalazło…

Czytaj więcej na: http://interaktywnie.com

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL

Legiobiznes.pl Kryptowaluty, Bezpieczeństwo IT, E-biznes | LegioBiznes.PL